Einrichtung von Red Hat Fedora 5 für den Zugriff auf die URZ LDAP-Authentifizierungsserver

Nachfolgend finden Sie eine Kurzanleitung zum Einrichten der Authentifizierung mittels der URZ LDAP-Authentifizierungserver eines Red Hat Fedora 5.

Ziel ist es die Konsolen- und die GNOME-Anmeldung mit einem Benutzerkonto der Active Directory des URZ vornehmen zu können und das zentrale URZ Home des Nutzers in das lokale Filesystem einzuhängen.

1. Standardinstallation

- Führen Sie eine Standardinstallation von Fedora 5 durch.

2. Verzeichnis /users anlegen und Vorhandensein der ksh-Shell überprüfen.

- Melden Sie sich als root an und legen Sie das Verzeichnis /users an.

- Überprüfen Sie, ob die ksh-Shell unter /bin/ksh verfügbar ist. Installieren Sie die ksh-Shell gegebenenfalls nach. Die ksh-Shell wird als Standard-Shell von den URZ Authentifizierungsservern definiert und muß daher unter /bin/ksh verfügbar sein. Alternativ ist es möglich einen symbolischen Link für die ksh-Shell anzulegen, z.b. ln -s /bin/bash /bin/ksh, so dass Sie anstatt der ksh-Shell die bash-Shell benutzen können.

3. LDAP Client installieren und konfigurieren

- Laden Sie sich Wurzelzertifikat der Telekom-CA im Base64-Format hier herunter und kopieren Sie es in den Pfad /etc/openldap/cacerts.

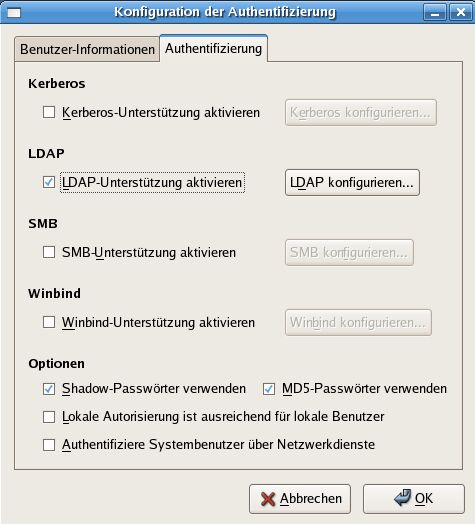

- Starten Sie die Konfiguration der Authentifizierungüber System -> Systemeinstellungen->Authentifizierung

- Tragen Sie folgende Werte ein:

- TLS zum Verschlüsseln von Verbindungen verwenden: ausgewählt

- LDAP Search Basis-DN: ou=people,o=uni-rostock,c=de

- LDAP-Server: ldap.uni-rostock.de

- Klicken Sie auf OK.

- Ersetzen Sie folgende Zeilen in der Datei /etc/ldap.conf

# The distinguished name to bind to the server with.

# Optional: default is to bind anonymously.

binddn uid=xxx,ou=xxx,o=uni-rostock,c=de

# The credentials to bind with.

# Optional: default is no credential.

bindpw xxx

Für den Zugriff auf die Anmeldedaten des Proxy Users s. Lesezugriff auf die Attribute der Nutzerobjekte des LDAP-Authentifizierungsservers.

Testen Sie die Konfiguration mit dem Befehl:

ssh localhost -l URZ-Benutzer

Sie sollten sich erfolgreich als ein URZ-Benutzer authentifizieren können. Bei Problemen überprüfen Sie bitte folgende Daten:

- Proxy Nutzer

- LDAP Server Adressen

- Base DN

4. Das pam_mount Modul installieren und konfigurieren

- Laden Sie sich das pam_mount Modul unter folgendem Link herunter: pam_mount-0.13.0-6.fc5.i386.rpm

- Installieren Sie die Software mit dem Befehl:

rpm -v -i pam_mount-0.9.25-3.i386.rpm

- Editieren Sie die Datei /etc/security/pam_mount.conf und ändern Sie die Datei wie folgt

Suchen Sie die Zeile:

umount /bin/umount %(MNTPT)

und ändern Sie die Zeile in:

umount /bin/umount -f %(MNTPT)

Fügen Sie folgende Zeile am Ende der Datei ein:

volume * smb nvs1.uni-rostock.de & /users/& uid=&,gid=&,dmask=0700,workgroup=RECHENZENTRUM - -

Das Home des Benutzers wird vom URZ Server nvs1.uni-rostock.de auf den lokalen Pfad /users/uid gemountet.

- Editieren Sie die Datei /etc/pam.d/login und passen Sie die Datei entsprechend der fettgedruckten Zeilen an:

#%PAM-1.0

auth required pam_securetty.so

auth required pam_stack.so service=system-auth

auth required pam_nologin.so

auth optional pam_mount.so use_first_pass

account required pam_stack.so service=system-auth

password required pam_stack.so service=system-auth

# pam_selinux.so close should be the first session rule

session required pam_selinux.so close

session required pam_stack.so service=system-auth

session optional pam_console.so

# pam_selinux.so open should be the last session rule

session required pam_selinux.so multiple open

session optional pam_mount.so

Während der Konsolenanmeldung wird das Home des Benutzers vom URZ Server nvs1.uni-rostock.de auf den lokalen Pfad /users/uid gemountet.

- Editieren Sie die Datei /etc/pam.d/gdm und und passen Sie die Datei entsprechend der fettgedruckten Zeilen an:

#%PAM-1.0

auth required pam_env.so

auth required pam_stack.so service=system-auth

auth required pam_nologin.so

auth optional pam_mount.so use_first_pass

account required pam_stack.so service=system-auth

password required pam_stack.so service=system-auth

session required pam_stack.so service=system-auth

session optional pam_console.so

session optional pam_mount.so

Während der GNOME-Anmeldung wird das Home des Benutzers vom URZ Server nvs1.uni-rostock.de auf den lokalen Pfad /users/uid gemountet.

- Hinweise zum Anpassen des ssh-Dienstes für die Benutzung des URZ Homes mithilfe des Moduls pam_mount finden Sie hier.

5. X Windows Datei .ICEAuthority und GNOME UserAuthDir umlenken

- Editieren Sie die Datei /etc/X11/xdm/xsession und fügen Sie folgende Zeilen ein:

#

#URZ Settings

#

if test "$USER" != "root"; then

# Redirects authorization file for X Server to /tmp

export ICEAUTHORITY=/tmp/.ICEauthority_${USER}

fi

- Editieren Sie die Datei /etc/X11/gdm/gdm.conf wie folgt:

Suchen Sie die Zeile:

UserAuthDir=

und ändern Sie die Zeile in:

UserAuthDir=/tmp

Suchen Sie die Zeile:

#NeverPlaceCookiesOnNFS=true

und ändern Sie die Zeile in:

NeverPlaceCookiesOnNFS=true

6. Neustart der Maschine

7. Anmelden mit einem Benutzerkonto der Active Directory Domäne uni-rostock.de