30.11.2020 - Die Seriennummern basierte Lizenzierung der ehemals Adobe Creative Suite wurde von Adobe vollständig eingestellt.

Die Seriennummern basierte Lizenzierung der ehemals Adobe Creative Suite wurde von Adobe zum 30.11.2020 vollständig eingestellt.

Dies bedeutet, dass die bisher verfügbaren Adobe Programme (Photoshop, Illustrator usw.) auf den Anwendungsservern des ITMZ nicht mehr ohne nutzerbezogene Lizenz verwendet werden können.

Mitarbeiter der Universität können ab sofort benutzerbezogene Lizenzen von Adobe-Produkte über den Softwareservice des ITMZ erwerben, s. dazu

14.03.2019 - Neues Portal für den Zugriff auf die Anwendungsserver des ITMZ per Webbrowser

Über folgende Adressen ist ein einfacher und performanter Zugriff per Webbrowser auf die Anwendungsserver des ITMZ möglich

- UniApps-Server - https://uniapps.uni-rostock.de/RDWeb/webclient

- UniComp-Server - https://unicomp.uni-rostock.de/RDWeb/webclient

Der Zugriff auf die Anwendungsserver erfolgt dabei direkt über den Webbrowser per WebSocket-Protokoll (TCP-Port 3392), was die Performance gegenüber einem HTTP-Zugriff über ein HTTP-RDP-Gateway (z.B. https://cloud.uni-rostock.de) erhöht.

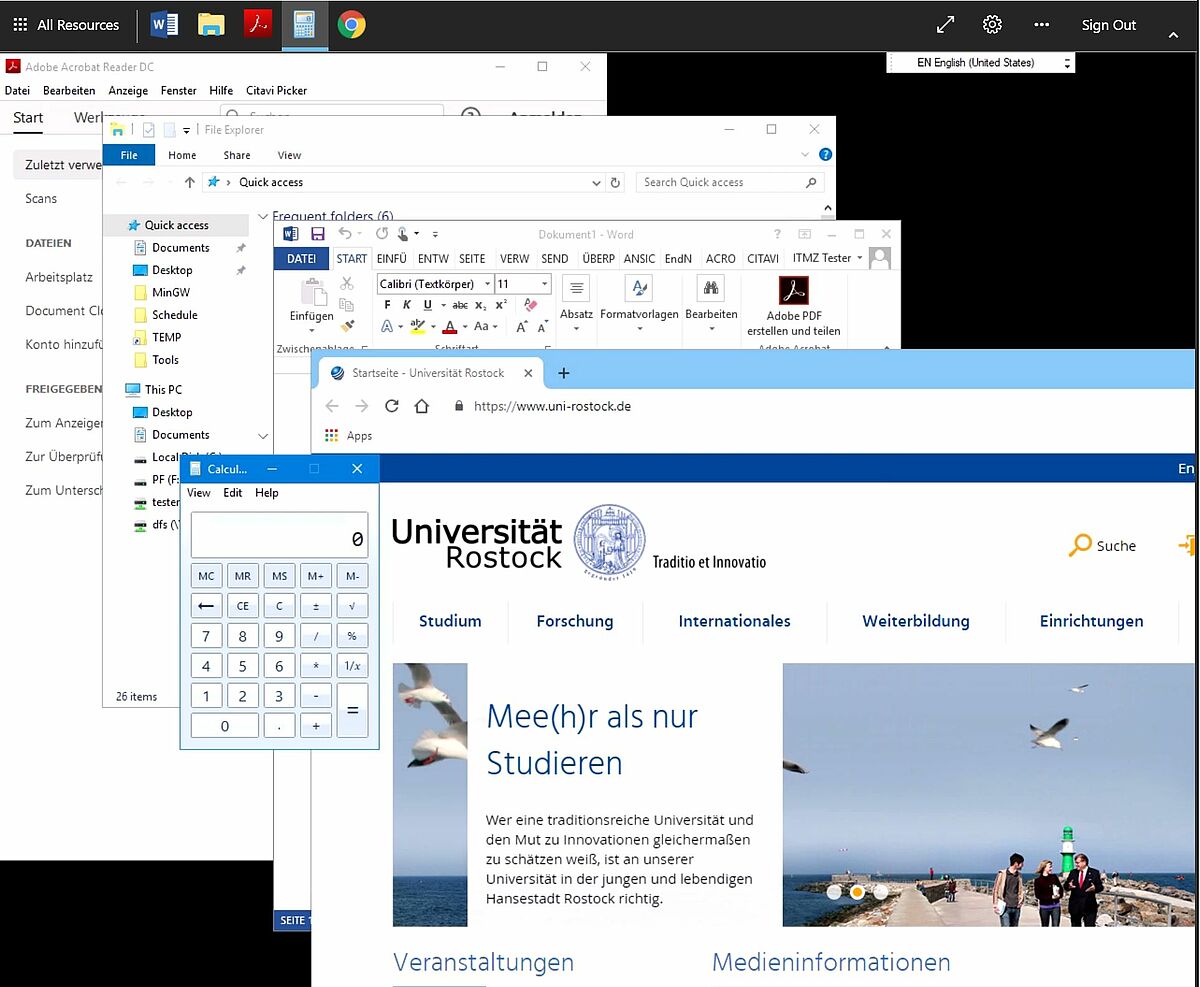

Es können direkt einzelne Anwendungen (Remoteapps) oder eine Komplettsitzung (Full Desktop) innerhalb des Browsers gestartet werden.

Die Arbeit mit Remoteapps innerhalb des Webbrowsers wird durch eine Taskleiste und eine START-Knopf-Funktionalität (All Ressources-Schaltfläche) erleichtert.

Das Drucken wird über die Generierung einer herunterladbaren PDF-Datei ermöglicht. Über die Tastenkombination STRG-C (Kopieren) und STRG-V (Einfügen) kann Text mit der Remoteapp oder Remotedesktopsitzung ausgetauscht werden.

Dateien zwischen Ihrem Endgerät und der Remotedesktopsitzung lassen sich über dieITMZ-Dienste Unibox oder das zentrale Homedirectory austauschen.

Weitere Informationen zum Microsoft Remote Desktop Web Client unter

- https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-web-client

- https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/web-client-whatsnew

24.08.2015 - Einführung einer abgesicherten Anwendungsumgebung für Windows-Programme

Das ITMZ führt eine abgesicherte Anwendungsumgebung ein, in welcher jedes beliebige Windows-Programm ausgeführt werden kann.

Dies ermöglicht es z.B. Programmierern Ihre selbst kompilierten Programme trotz lokal aktiviertem Software Whitelisting auszuführen.

Die abgesicherte Anwendungsumgebung unterliegt folgenden Einschränkungen:

- Kein Netzwerkzugriff

- Keine administrativen Rechte

- Software Blacklisting (Antivirus-Programm plus manuelle Blocklist)

Die abgesicherte Anwendungsumgebung ist auf allen zentral verwalteten System des ITMZ über den Shortcut "Sandbox File Explorer" über "START->Programs" verfügbar.

Weitere Informationen zur Nutzung der abgesicherten Anwendungsumgebung finden Sie unter

14.08.2015 - Einführung von Google Chrome als Workaround-Webbrowser für zentral verwaltete Windows-Systeme am ITMZ

Das ITMZ führt Google Chrome als Workaround-Webbrowser für zentral verwaltete Windows-Systeme am ITMZ ein, um bei Problemen mit Microsoft Webbrowsern einen zweiten Browser zur Überprüfung des jeweiligen Problems und als Problem-Workaround nutzen zu können.

Folgende Funktionalitäten ermöglichen den betriebsfertigen (out-of-the-box) Einsatz von Google Chrome ohne umfangreiche Konfigurationsarbeiten und ohne den Einsatz von zusätzlichen betriebssystemfremden Software-Komponenten:

- Konfiguration des Browsers über Gruppenrichtlinien, z.B. Homepage, Speicherort für Anwendungsdaten usw., s. dazu

http://dev.chromium.org/administrators/policy-templates

- Nutzung des Windows-Zertifikatsspeichers, z.B. Ausrollen von Zertifikatsupdates, s. dazu

http://www.chromium.org/Home/chromium-security/root-ca-policy

- Gruppenrichtlinienbasierte Verwaltung von Add-Ins, z.B. Installation/Deinstallation von bestimmten Add-Ins, Verbot von bestimmten Add-Ins (Blacklisting) und Zulassen von bestimmten Add-Ins (Whitelisting), s. dazu http://www.chromium.org/administrators/policy-list-3#Extensions

- Betriebsfertige automatisierbare Update-Funktionalität (Silent Update), ermöglicht die automatische Aktualisierung der Anwendung ohne Start der Anwendung und ohne Nutzeraktivität, s. dazu

https://support.google.com/installer/answer/146164?hl=en

- Nutzung folgender Windows-Funktionalitäten:

Gruppenrichtlinienverwaltung und Registry, s. dazu https://support.google.com/chrome/a/answer/187202 und https://support.google.com/chrome/a/answer/188453

Zertifikatsverwaltung, s. dazu http://www.chromium.org/Home/chromium-security/root-ca-policy

Integrierte Authentifizierung (Auto-Logon) per Internet Explorer-Zonenkonfiguration, s. dazu https://www.chromium.org/developers/design-documents/http-authentication

Proxy-Server-Verwaltung, s. dazu https://www.chromium.org/developers/design-documents/network-stack/proxy-settings-fallback

Nutzung von Integrity Levels, Restricted Tokens und App Container zur Absicherung des Browsers, s. dazu https://www.chromium.org/developers/design-documents/sandbox

Andere alternative Webbrowser für Windows, wie z.B. Mozilla Firefox, sind durch das Fehlen der o.g. Funktionalitäten suboptimal für zentral verwaltete Windows-Umgebungen geeignet und eher ein Fremdkörper, da diese Funktionalitäten entweder vollständig fehlen oder über betriebssystemfremde Mechanismen nachgebaut werden müssen.

Google Chrome wird mit folgenden Add-Ins ausgeliefert:

- Chrome PDF Viewer

- Adobe Flash Player

- Chrome Remote Desktop Viewer

- Native Client

Eine Installation von beliebigen Chrome Add-Ins ist auf zentral verwalteten Windows-Systemen unterbunden, um die Sicherheit der Systeme nicht zu verringern. Weitere Add-Ins können bei Bedarf vom ITMZ zentral nachinstalliert werden.

Für die Ausführung von Java-Anwendungen innerhalb eines Webbrowsers muss auf zentral verwalteten Windows-Systemen der Internet Explorer benutzt werden, da Google den Support von NPAPI-Plugins entfernt, s. dazu

Informationen zum Datenschutz und Chrome befinden sich unter

Empfehlung des BSI zur Nutzung von Google Chrome

Bei Fragen und Problemen zu diesem Thema wenden Sie sich bitte an

29.06.2015 - Neue Anwendungsserver unter der Adresse unicomp.uni-rostock.de verfügbar

Liebe ITMZ-Nutzer,

das ITMZ stellt zum 01.07.2015 neue Anwendungsserver unter der Adresse unicomp.uni-rostock.defür das wissenschaftliche Rechnen und Programmieren bereit.

Diese Server sind speziell für die CPU- und Hauptspeicheranforderungen von ressourcenintensiven Programmen ausgelegt und vor allem für Java-Programmierung, Maple, MATLAB, Mathematica, Origin, SAS, STATA und ähnliche Anwendungen vorgesehen.

Aus diesem Grund werden ressourcenintensive Programme von den bisherigen Anwendungsservern uniapps.uni-rostock.de entfernt und AUSSCHLIEßLICH über die Anwendungsserver unicomp.uni-rostock.de angeboten.

Dies soll zu einer Verbesserung des Antwortverhaltens der Anwendungsserver uniapps.uni-rostock.de führen und eine leistungsfähigere Umgebung für ressourcenintensive Programme über die Anwendungsserver unicomp.uni-rostock.de zur Verfügung stellen.

Das Software-Angebot der jeweiligen Anwendungsserver finden Sie in der Seite "Softwareangebot der Anwendungsserver des ITMZ".

Bei Fragen und Problemen zu dieser Umstellung wenden Sie sich bitte an