1. Sichern der ntuser.dat des aktuell geladenen Profiles mithilfe der ntbackup.exe

- Erstellen einer Sicherungsauswahldatei backupfiles.bks mit mit folgendem beipsielhaften Inhalt:

C:\Documents and Settings\admin\ntuser.dat

Wichtig: Diese Datei muss im Unicode-Format gespeichert werden, z.B. mit der notepad.exe. - Sicherung starten mit folgendem Befehl:

ntbackup backup "@backupfiles.bks" /f "c:\temp\ntuser_dat_%date%.bkf" /l:f

2. Reparieren des Zeitplanungsdienstes (Task Scheduler)

Microsoft Knowledeg Base-Artikel:

- "The attempt to retrieve account information for the specified task failed" error message when you use Task Scheduler to schedule volume shadow copy to run in Windows Server 2003

- Error message when you run an old scheduled task or a newly created scheduled task on a Windows Server 2003 Service Pack 2-based domain controller: "0x8007000d: The data is invalid"

Re-install des Zeitplannungsdienstes

- Beenden des Zeitplanungsdienstes mit dem Befehl:

- sc stop schedule

- Neuinstallation des Zeitplanungsdienstes durch den Befehl Install im Kontextmenü (Klick auf die rechte Maustaste) der Datei %SystemRoot%\Inf\MsTask.inf

- Starten des Zeitplanungsdienstes mit dem Befehl:

- sc start schedule

3. Reparieren des Distributed Transaction Coordinators (Windows Server 2003)

- Deinstallieren des MSDTC mit folgendem Kommandozeilen Befehl:

- msdtc -uninstall

- Neustart

- Ausführten folgender Kommandos

- reg delete HKEY_CLASSES_ROOT\CID /f

- reg delete HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSDTC /f

- reg delete HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MSDTC /f

- reg delete HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\MSDTC /f

- reg delete HKEY_LOCAL_MACHINE\Software\Microsoft\MSDTC /f

- Installieren des MSDTC mit folgendem Kommandozeilen Befehl:

- msdtc -install

Weitere Problemlösungen:

How to reinstall MS DTC for a nonclustered Windows XP

http://support.microsoft.com/kb/891801

Microsoft Distributed Transaction Coordinator (MSDTC) recovery techniques in Windows 2000 Cluster Server

http://support.microsoft.com/kb/243204

4. Löschen von Schema Attributen der Active Directory unter Windows Server 2003

- Starten von ldp.exe (aus den Windows Server 2003 Support Tools)

- Verbinden mit Schema-Master

- Authentifizieren als Schema-Admin

- Setzen des Attributes SchemaUpgradeInProgress auf 1 mithilfe von ldp.exe über den Befehl Modify des Browse-Menüs

- Starten des ADSI-Snapins (aus den Windows Server 2003 Support Tools)

- Verbinden mit dem Schema

- Löschen des betreffenden Attributes (Zu löschendes Attribut aus allen Objekten und aus allen Klassen entfernen)

- Setzen des Attributes SchemaUpgradeInProgress auf 0 mithilfe von ldp.exe über den Befehl Modify des Browse-Menüs

5. Installieren von Offline Domain Controller Zertifikaten unter Windows Server 2003

- Anmelden auf dem Domain Controller und ausführen der Schritte 2-4

- Erzeugen der Inf-Datei für den Domain Controller Requests mit folgendem Kommandozeilenbefehl:

- cscript.exe Reqdccert.vbs

- Quellcode des Skriptes reqdccert.vbs unter:

- Editieren der dc-name.inf (dc-name = Computername des Domain Controllers) und Hinzufügen folgender Zeile im Abschnitt [NewRequest]:

- Subject = "CN=DC-DNS-Name"

- Generieren eines Offline Domain Controller Requests mit folgendem Kommandozeilenbefehl:

- certreq.exe -new ADSTEST.inf ADSTEST.req

- Anmelden an der CA und ausführen der Schritte 6-10

- Duplizieren der Certifikatsvorlagen "Domain Controller Authentication" und "Directory Email Replication" und Abspeichern unter den Namen "Offline Domain Controller Authentication" und "Offline Directory Email Replication" mit folgenden Vorlageneinstellungen:

- Karte "Generell" Einstellung "Publish Certificate in Active Directory" ohne Häkchen

- Karte "Subject" Einstellung "Supply in the Request" ausgewählt

- Ausführen des Kommandozeilenbefehls:

- CERTUTIL -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

- Neustart des Zertifikatsserverdienstes mit dem Kommandozeilenbefehl

- net stop certsvc & net start certsvc

- Erzeugen des Zertifikates anhand der Requestdatei mit dem Kommandozeilenbefehl

- CERTREQ -attrib "CertificateTemplate:OfflineDomainControllerAuthentication" ADSTEST.req

- Abspeichern des erzeugten Zertifikates

- Kopieren des Zertifikates der Root-CA und des neuerzeugten Zertifikates auf den Domain Controller von Schritt 1

- Anmelden auf dem Domain Controller und ausführen der Schritte 13-14

- Importieren des neuerzeugten Zertifikates

- CERTREQ -ACCEPT dc-name.cer

- Neustart des Domain Controllers.

6. Verhindern von permamenten Änderungen der Bildschirmauflösung

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\GraphicsDrivers\PermanentSettingChanges

und

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\GraphicsDrivers\TemporarySettingChanges

- DisableAll

- REG_DWORD

- 0x1

Reference:

http://www.microsoft.com/technet/prodtechnol/windows2000serv/reskit/regentry/58497.mspx?mfr=true

7. Abschalten von IPv6 unter Windows Vista/Longhorn

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters

- DisabledComponents

- REG_DWORD

- 0xFF

Folgendes Kommando als Administrator ausführen und anschließend das System neu starten.

reg.exe add

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip6\Parameters

/v DisabledComponents /t reg_dword /d 0xFF /f

Referenz:

8. Lesen von CHM-Dateien ermöglichen

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\HTMLHelp\1.x\ItssRestrictions

- MaxAllowedZone

- REG_DWORD

- 0x4

Reference:

Certain Web sites and HTML Help features may not work after you install security update 896358 or security update 890175

9. IIS 6 Metabase ACLs setzen

Reference:

Access Control Lists (IIS 6.0)

ACLs and using MetaACL for metabase ACL permission changes

support.microsoft.com/kb/326902/en-us

Metaacl.exe modifying metabase permissions for the IIS Admin Objects

http://support.microsoft.com/default.aspx?scid=KB;en-us;267904&

10. TCPIP zurücksetzen

netsh int ip reset c:\ipreset.log

Reference:

How to reset "Internet Protocol (TCP/IP)" in Windows Server 2003

11. TCPIP Auto Tunig abschalten (Windows Vista/Longhorn)

Disable receive-side scaling

netsh interface tcp set global rss=disabled

Fix the receive window at its default value.

netsh interface tcp set global autotuninglevel=disabled

Referenzen:

Winsock Reference: Function WSAIoctlhttp://msdn2.microsoft.com/en-us/library/ms741621.aspxWindows Vista TCP/IP Networking and IPv6 Migrationhttp://www.microsoft.com/downloads/details.aspx?FamilyID=ce286032-4df0-4d53-a21e-1590e9280fef&DisplayLang=en

12. Remote Assistance per E-Mail anfordern

HOW TO: Obtain Remote Assistance by Sending an E-mail Message in Windows XP

13. Lokale Gruppenrichtliniendatei neu erstellen

14. Durchreichen gemappter Laufwerke an den Administrator Token eines UAC-geschützten Kontos

Folgendes Kommando als Administrator ausführen:

- reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLinkedConnections /t reg_dword /d 0x1 /f

Referenz

15. PHP unter IIS 6.0 installieren

- Download und Auspacken

- Kopieren von php.ini-recommended nach php.ini

- Modifizieren der php.ini cgi.force_redirect=0

- Anwendungserweiterung für .php-Dateien im IIS-Manager anlegen

- Anwendungserweiterung im IIS-Manager zulassen http://msdn2.microsoft.com/en-us/library/aa365247.aspx

16. Zugriff auf Dateien länger als 255 Zeichen

Lokal: \\?\D:\path , z.B. dir \\?\c:\windows

Netzwerk: \\?\UNC\server\path , z.B. dir \\?\unc\uni-rostock.de\dfs

17. WMI Reparieren

Windows Server 2003, Service Pack 1

If you are experiencing problems on a computer running Windows Server 2003, Service Pack 1, you should first run a consistency check by typing the following from the command prompt:

rundll32 wbemupgd, CheckWMISetup

Important. The parameter CheckWMISetup is case-sensitive: it must be typed in exactly as shown. If you type in something else, say, checkwmisetup, the consistency check will fail with the message “Missing entry: checkwmisetup”.

After issuing this command, check the WMI Setup log (%windir%\System32\Wbem\Logs\Setup.log). If you see entries similar to this, then the consistency check has failed:

(Wed Oct 12 14:17:14 2005): Failing Connecting to Namespace [root\default] with result [80041002]

Note. If there are no entries for the date on which you ran Wbemupgd that means that no inconsistencies were found.

If an inconsistency is discovered, that is indicative of a corrupt Repository. You can then try to repair the Repository by typing the following command from the command prompt (again, the parameter RepairWMISetup is case-sensitive):

rundll32 wbemupgd, RepairWMISetup

If the repair command succeeds, you should see an entry similar to this in the Setup log:

(Wed Oct 12 14:21:24 2005): ERROR: wbemupgd.dll. The WMI repository has failed to upgrade.

The repository has been

backed up to C:\Windows\System32\Wbem\Repository.001 and a new one created.

If the repair fails or if your script still does not work then you will need to contact Microsoft Product Support Services.

Microsoft Windows XP, Service Pack 2

If you are running Windows XP, Service Pack 2 you can use a single command to detect and repair a corrupted WMI Repository. To do so, type the following from the command prompt (note that the parameter UpgradeRepository is case-sensitive and must be typed exactly as shown):

rundll32 wbemupgd, UpgradeRepository

After running UpgradeRepository you can verify the results by looking ay the Setup log. If inconsistencies are detected and if the operating system was able to rebuild the Repository you should see information in Setup.log similar to this:

(Wed Oct 12 13:46:36 2005): ===========================================================================

(Wed Oct 12 13:46:36 2005): Beginning WBEM Service Pack Installation

(Wed Oct 12 13:46:36 2005): Current build of wbemupgd.dll is 5.1.2600.2180 (xpsp_sp2_rtm.040803-2158)

(Wed Oct 12 13:46:36 2005): Current build of wbemcore.dll is 5.1.2600.2180 (xpsp_sp2_rtm.040803-2158)

(Wed Oct 12 13:46:52 2005): Inconsistent repository detected; it will be recreated

…

…

(Wed Oct 12 13:47:33 2005): Wbemupgd.dll Service Security upgrade succeeded (XP SP update).

(Wed Oct 12 13:47:33 2005): WBEM Service Pack Installation completed.

(Wed Oct 12 13:47:33 2005): ===========================================================================

Note. There will probably be other entries in the log as well, but you should specifically look for the ones shown above.

Referenz:

http://www.microsoft.com/technet/scriptcenter/topics/help/wmi.mspx

Windows Vista/Windows Server 2008

- Disable and stop the WMI service.

sc config winmgmt start= disabled

net stop winmgmt

- Run the following commands.

Winmgmt /salvagerepository %windir%\System32\wbem

Winmgmt /resetrepository %windir%\System32\wbem - Re-enable the WMI service and then reboot the server to see how it goes.

sc config winmgmt start= auto

If the problem remains, then try the following steps to rebuild the repository:

- Disable and stop the WMI service.

sc config winmgmt start= disabled

net stop winmgmt - Rename the repository folder (located at %windir%\System32\wbem\repository) to repository.old.

- Re-enable the WMI service.

sc config winmgmt start= auto

- Reboot the server to see if the problem remains.

Referenz:

18. Volume Shadow Copy Service Reparieren

Alle inhaltslosen Einträge unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\EventSystem\{26c409cc-ae86-11d1-b616-00805fc79216}\Subscriptions löschen, wie z.B.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\EventSystem\{26c409cc-ae86-11d1-b616-00805fc79216}\Subscriptions\{029401F5-8DB3-4C3A-A2EC-DF3C258FD2E2}-{00000000-0000-0000-0000-000000000000}-{00000000-0000-0000-0000-000000000000}]

"SubscriberPartitionID"="{00000000-0000-0000-0000-000000000000}"

"SubscriberApplicationID"="{00000000-0000-0000-0000-000000000000}"

"EventClassPartitionID"="{00000000-0000-0000-0000-000000000000}"

"EventClassApplicationID"="{00000000-0000-0000-0000-000000000000}"

Anschließend die Funktionalität mit folgendem Kommando prüfen:

vssadmin list writers

Sollte das Kommando nicht funktionieren, kann eine Neuregistrierung der Volume Shadow Copy Systemdateien das Problem beheben.:

Neuregistrieren der Volume Shadow Copy Systemdateien:

To resolve this issue, follow these steps:

- Click Start, click Run, type cmd, and then click OK.

Type the following commands at a command prompt. Press ENTER after you type each command. - cd %windir%\system32

- Net stop vss

- Net stop swprv

- regsvr32 ole32.dll

- regsvr32 oleaut32.dll

- regsvr32 vss_ps.dll

- vssvc /register

- regsvr32 /i swprv.dll

- regsvr32 /i eventcls.dll

- regsvr32 es.dll

- regsvr32 stdprov.dll

- regsvr32 vssui.dll

- regsvr32 msxml.dll

- regsvr32 msxml3.dll

- regsvr32 msxml4.dll

Note The last command may not run successfully. - Perform a backup operation to verify that the issue is resolved.

Referenz: htp://support.microsoft.com/kb/940032

19. COM+ Neuinstallieren

To reinstall CO

- %SystemRoot%\System32 folder, move the ~clbcatq.dll file out of the folder or rename the ~clbcatq.dll file first. If the file is in use, you may have to use the rename command from an MS-DOS prompt to rename the file.

Save and delete the HKEY_LOCAL_MACHINE\Software\Microsoft\COM3 key. To do so:- Start Registry Editor (Regedt32.exe).

- Locate and click the following key in the registry:

HKEY_LOCAL_MACHINE\Software\Microsoft\COM3 - On the Registry menu, click Save Key, and then save the key to a file.

- Make sure that the HKEY_LOCAL_MACHINE\Software\Microsoft\COM3 key is still selected. Either press the DELETE key or right-click the key, and then click Delete.

- Quit Registry Editor.

- In Control Panel, open the Add or Remove Programs tool, and then open the Add/Remove Windows Components tool. Do not make any changes, just click Next. This reinstalls COM+.

Referenz:

20. Anmeldeprompt des Remotedesktopclients abschalten

- Editieren der Datei versteckten Datei default.rdp unter "Eigene Dateien" ("My Documents") oder Dokumente (Documents)

- Hinzufügen der Zeile

enablecredsspsupport:i:0

Referenz:

21. Sysprep auf aktualisiertem System ausführen

Löschen des folgenden Wertes:

HKEY_LOCAL_MACHINE\SYSTEM\Setup\Upgrade

22. Zulassen der Remote-Installation von Druckertreibern

Folgende Zeilen als .reg-Datei abspeichern und per Doppelklick in die Registry importieren:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system]

"LocalAccountTokenFilterPolicy"=dword:00000001

Referenz:

- How to change the Remote UAC LocalAccountTokenFilterPolicy registry setting in a Windows Vista image

- The "Add" and "Remove" commands on the Drivers tab are unavailable on a remote Windows Vista-based print server

23. Windows Firewall zurücksetzen

Folgendes Kommando als Administrator ausführen:

- netsh firewall reset

Referenz:

24. Snapshotting unter Windows Server 2003 mit vshadow.exe aus dem Vshadow SDK

Grundsätzlicher Ablauf:

REM Setzen des Snapshots ohne anwendungsspezifische Snapshottreiber (-nw)

vshadow –nw –p Laufwerk:

REM Über Laufwerk Buchstabe: verfügbar machen

vshadow –el={Snapshot ID},Laufwerk:

REM Löschen des Snapshots

vshadow –ds={Snaphot ID}

Beispiel für das Setzen und Löschen eines Snaphots von Laufwerk C:

Z1PSRV1@C:\>vshadow -nw -p c:

VSHADOW.EXE 2.2 - Volume Shadow Copy sample client

Copyright (C) 2005 Microsoft Corporation. All rights reserved.

(Option: No-writers option detected)

(Option: Persistent shadow copy)

(Option: Create shadow copy set)

- Setting the VSS context to: 0x00000019

Creating shadow set {91d9e867-e508-4c6f-8788-3b8a8de69f71} ...

- Adding volume \\?\Volume{612e1090-2252-11dc-b077-806e6f6e6963}\ [C:\] to the shadow set...

Creating the shadow (DoSnapshotSet) ...

(Waiting for the asynchronous operation to finish...)

(Waiting for the asynchronous operation to finish...)

Shadow copy set succesfully created.

List of created shadow copies:

Querying all shadow copies with the SnapshotSetID {91d9e867-e508-4c6f-8788-3b8a8de69f71} ...

* SNAPSHOT ID = {8c4c2353-4ec6-4f6a-99f7-e4c15478719c} ...

- Shadow copy Set: {91d9e867-e508-4c6f-8788-3b8a8de69f71}

- Original count of shadow copies = 1

- Original Volume name: \\?\Volume{612e1090-2252-11dc-b077-806e6f6e6963}\ [C:\]

- Creation Time: 07.04.2008 15:54:23

- Shadow copy device name: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy40

- Originating machine: z1psrv1.uni-rostock.de

- Service machine: z1psrv1.uni-rostock.de

- Not Exposed

- Provider id: {b5946137-7b9f-4925-af80-51abd60b20d5}

- Attributes: No_Auto_Release Persistent No_Writers Differential

Snapshot creation done.

Z1PSRV1@C:\>vshadow -el={8c4c2353-4ec6-4f6a-99f7-e4c15478719c},X:

VSHADOW.EXE 2.2 - Volume Shadow Copy sample client

Copyright (C) 2005 Microsoft Corporation. All rights reserved.

(Option: Expose a shadow copy)

- Setting the VSS context to: 0xffffffff

- Exposing shadow copy {8c4c2353-4ec6-4f6a-99f7-e4c15478719c} under the path 'X:'

- Checking if 'X:' is a valid drive letter ...

- Shadow copy exposed as 'X:\'

Z1PSRV1@C:\>vshadow -ds={8c4c2353-4ec6-4f6a-99f7-e4c15478719c}

VSHADOW.EXE 2.2 - Volume Shadow Copy sample client

Copyright (C) 2005 Microsoft Corporation. All rights reserved.

(Option: Delete a shadow copy)

- Setting the VSS context to: 0xffffffff

- Deleting shadow copy {8c4c2353-4ec6-4f6a-99f7-e4c15478719c} ...

Beispiel für ein Script:

echo *****************************************************************

echo Start Creating Snapshot: %TIME% %DATE%

echo *****************************************************************

vshadow.exe -script=%TEMP%\vars.bat -p %1

echo vshadow.exe -el=%%SHADOW_ID_1%%,%%shadowDrive%%>>%TEMP%\vars.bat

REM *****************************************************************

REM Mount shadow copy

REM *****************************************************************

call %TEMP%\vars.bat

echo *****************************************************************

echo End Creating Snapshot: %TIME% %DATE%

echo *****************************************************************

REM *****************************************************************

REM Imaging Drive X:

REM *****************************************************************

imagex /capture X: C:\TEMP\ImageOfC.wim "ImageBackup"

REM *****************************************************************

REM Delete shadow copy

REM *****************************************************************

vshadow.exe -ds=%SHADOW_ID_1%

Ab Windows Server 2008 ersetzt der bordeigene Befehl diskshadow.exe das Tool vshadow.exe.

Referenzen:

- Volume Shadow Copy SDK

http://www.microsoft.com/downloads/details.aspx?FamilyID=0b4f56e4-0ccc-4626-826a-ed2c4c95c871&DisplayLang=en - Imagex Commandline Options

http://technet2.microsoft.com/WindowsVista/en/library/bb068119-1ba6-48c7-9ad7-3ed3f72592e91033.mspx - Diskshadow

http://technet2.microsoft.com/windowsserver2008/en/library/e962537d-b759-4368-b6f1-e8391cf7b2211033.mspx

25. System Diagnostics Report unter Windows VistaServer 2008 erstellen

Folgendes Kommando als Administrator ausführen:

- perfmon /report

26. Abschalten von IO Priority Management unter Windows Server 2008

"You can improve performance by disabling the I/O priority management for those disks by setting the following registry entry to zero:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceClasses

\{Device GUID}\DeviceParameters\Classpnp\IdlePrioritySupported

This disables I/O prioritization"

s. auch:

27. Abschalten der Automatic Folder Type Discovery im Explorer

Folgende Zeilen als .reg-Datei abspeichern und per Doppelklick in die Registry importieren:

Windows Registry Editor Version 5.00

; Reset and delete all saved folder customizations and settings.

[-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU]

[-HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags]

; Turn off Vista auto folder type template discovery.

[HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags\All Folders\Shell]

"FolderType"="NotSpecified"

; Modify the storage space to 10000 for saving of up to 10000 folder settings.

[HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell]

"BagMRU Size"=dword:00002710

28. Abschalten der Low Disk Space Warnung

Folgende Zeilen als .reg-Datei abspeichern und per Doppelklick in die Registry importieren:

Windows Registry Editor Version 5.00

; "Zu wenig Speicherplatz"-Meldung abschalten

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"NoLowDiskSpaceChecks"=dword:00000001

Referenz:

29. Einbinden von Druckern des Druckerservers uniprinter.uni-rostock.de

- Öffnen Sie den Windows Credential Manager mittels des Befehls:

explorer.exe shell:::{1206F5F1-0569-412C-8FEC-3204630DFB70}

und speichern Sie folgende Windows Credentials

Internet or network adress: uniprinter.uni-rostock.de

Username: uni-rostock.de\Ihr Nutzerkennzeichen (z.B. uni-rostock.de\tester)

Password: Ihr Passwort

- Klicken Sie auf Start und geben Sie im Suchfeld ein: \\uniprinter.uni-rostock.de

Drücken die die ENTER-Taste.

- Wählen Sie den gewünschten Drucker mit linken Maustaste aus, klicken Sie die rechte

Maustaste und klicken Sie mit der linken Maustaste auf den Befehl „Connect“.

30. Netzwerkzugriffsprobleme unter Windows Vista/Windows 7 beheben

Windows Vista/7 schaltet standardmäßig alle alten unsicheren Authentifizierungsprotokolle ab. Dadurch kann es zu Anmeldeproblem mit alten Windows-Versionen kommen.

Mit folgendem Befehl können Sie ohne Neustart von Windows 7 diese alten unsicheren Authentifizierungsprotokolle wieder einschalten:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

/v lmcompatibilitylevel /t REG_DWORD /d 0x2 /f

Lmcompatibilitylevel Standardwerte für die verschiedenen Windows-Versionen sind:

- Windows XP: 0

- Windows 2003: 2

- Windows Vista/Window Server 2008: 3

- Windows 7/Windows Server 2008 R2: 3

Weitere Informationen dazu unter:

31. Freigabe anlegen erzeugt Fehler: "Incorrect function."

Beim Anlegen einer Freigabe wird folgende Fehlermeldung ausgeworfen:

System error 1 has occurred.

Incorrect function.

Ursache sind fehlerhafte Windows Firewall-Einstellungen.

Dies lässt sich durch das Zurücksetzen der Firewall-Einstellungen auf die Standardeinstellungen beheben.

Führen Sie folgendes Kommando in einer administrativen Kommandozeile (z.B. cmd.exe) aus:

netsh advfirewall reset

Siehe auch

32. Einbinden von Netzwerkressourcen des ITMZ (Netzwerkfreigaben und Drucker)

Ziel dieser Kurzanleitung ist es, den Zugriff auf die ITMZ-Ressourcen zentrales Home, DFS-Baum und Drucker einmalig und permanent für ein System innerhalb des Universitätsnetzes zu konfigurieren.

Achtung!

Voraussetzung für ein störungsfreies Arbeiten nach dieser Anleitung ist

- die korrekte Systemzeit Ihres PCs, s. Anleitung zum

Konfigurieren des Windows-Zeitdienstes auf die NTP-Server des ITMZ.

- ein aktivierter Windows DFS-Client, s. Windows DFS-Client aktivieren/deaktivieren.

Der Windows DFS-Client ist standardmäßig aktiviert.

Dabei wird das zentrale Home mit Laufwerk R und der ITMZ-DFS-Baum mit Laufwerk Z verbunden.

Im zentralen Home befinden sich die persönlichen Daten eines Nutzers und über den DFS-Baum finden sich gemeinsam benutzte Daten.

Das zentrale Home und der DFS-Baum sind auf allen vom ITMZ verwalteten Systemen immer jeweils über Laufwerk R und Z verfügbar.

Gehen Sie bitte schrittweise vor!

- Melden Sie sich am System an.

- Klicken Sie auf Start und geben Sie im Suchfeld oder unter Ausführen folgenden Befehl ein:

Windows Vista oder höher:

explorer.exe shell:::{1206F5F1-0569-412C-8FEC-3204630DFB70}

Windows XP:

rundll32.exe keymgr.dll,KRShowKeyMgr

(Nutzen Sie für die Eingabe des Befehls die Zwischenablage.)

Drücken zum Ausführen des Befehls die ENTER-Taste.

- Die Anmeldeinformationsverwaltung (Credential Manager) öffnet sich.

Speichern Sie der Reihe nach folgende Windows Credentials. Klicken Sie dazu jeweils auf den Befehl "Windows Anmeldeinformationen hinzufügen" und erzeugen Sie entweder zwei universell gültige Einträge oder die drei Einträge wie angegeben:

Entweder

Universeller Zugriff auf alle SMB-Server des ITMZ

Serveradresse: *.uni-rostock.de

Benutzername: uni-rostock.de\Ihr Nutzerkennzeichen (z.B. uni-rostock.de\tester)

Kennwort: Ihr Passwort

Serveradresse: uni-rostock.de

Benutzername: uni-rostock.de\Ihr Nutzerkennzeichen (z.B. uni-rostock.de\tester)

Kennwort: Ihr Passwort

oder

Zugriff auf festgelegte SMB-Server des ITMZ (DFS-Root uni-rostock.de, nvs1.uni-rostock.de, wps1.uni-rostock.de)

Serveradresse: nvs1.uni-rostock.de

Benutzername: uni-rostock.de\Ihr Nutzerkennzeichen (z.B. uni-rostock.de\tester)

Kennwort: Ihr Passwort

Serveradresse: wps1.uni-rostock.de

Benutzername:uni-rostock.de\Ihr Nutzerkennzeichen (z.B. uni-rostock.de\tester)

Kennwort: Ihr Passwort

Serveradresse: uni-rostock.de

Benutzername: uni-rostock.de\Ihr Nutzerkennzeichen (z.B. uni-rostock.de\tester)

Kennwort: Ihr Passwort

Weitere Informationen zum Credential Manager finden Sie unter:

http://support.microsoft.com/kb/281660

http://support.microsoft.com/kb/913485

http://www.olegsych.com/2009/05/crossing-domain-boundaries-windows-authentication/

- Permanentes Zuweisen des zentralen Homes auf Laufwerk R.

Starten Sie den Windows Explorer.

Führen Sie folgenden Befehl aus:

Rundll32.exe Shell32.dll,SHHelpShortcuts_RunDLL Connect

Die "Netzlaufwerk verbinden"-Dialogbox erscheint.

Füllen Sie die Felder der "Netzlaufwerk verbinden"-Dialogbox mit folgenden Daten:

Laufwerk: R:

Ordner: \\nvs1.uni-rostock.de\Ihr Nutzerkennzeichen (z.B. nvs1.uni-rostock.de\tester)

Verbindung bei Anmeldung wiederherstellen: Ja (Haken setzen)

Drücken abschließend die ENTER-Taste.

- Permanentes Zuweisen des ITMZ DFS-Baumes auf Laufwerk Z.

Starten Sie den Windows Explorer.

Halten Sie die ALT-Taste gedrückt und drücken Sie nacheinander die Tasten X und Z (deutsches Windows)

oder T und N (englisches Windows)

oder

führen Sie folgenden Befehl aus:

Rundll32.exe Shell32.dll,SHHelpShortcuts_RunDLL Connect

Die "Netzlaufwerk verbinden"-Dialogbox erscheint.

Füllen Sie die Felder der "Netzlaufwerk verbinden"-Dialogbox mit folgenden Daten:

Laufwerk: Z:

Ordner: \\uni-rostock.de\dfs

Verbindung bei Anmeldung wiederherstellen: Ja (Haken setzen)

Drücken abschließend die ENTER-Taste.

- Konfiguration des lokalen Druckdienstes für den Zugriff auf den Druckserver wps1.uni-rostock.de

Öffnen Sie eine administrative Kommandozeile und führen Sie folgende Befehle aus und starten Sie das System anschließend neu:

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PackagePointAndPrint" /v PackagePointAndPrintOnly /t REG_DWORD /d 0x0 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PackagePointAndPrint" /v PackagePointAndPrintServerList /t REG_DWORD /d 0x1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PackagePointAndPrint\ListofServers" /v wps1 /t REG_SZ /d wps1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PackagePointAndPrint\ListofServers" /v wps1.uni-rostock.de /t REG_SZ /d wps1.uni-rostock.de /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v RestrictDriverInstallationToAdministrators /t REG_DWORD /d 0x0 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v Restricted /t REG_DWORD /d 0x1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v TrustedServers /t REG_DWORD /d 0x1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v ServerList /t REG_SZ /d "wps1;wps1.uni-rostock.de" /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v InForest /t REG_DWORD /d 0x0 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v NoWarningNoElevationOnInstall /t REG_DWORD /d 0x1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v UpdatePromptSettings /t REG_DWORD /d 0x2 /f

Das System muss neu gestartet werden, damit die Einstellungen aktiviert werden.

- Neustart des Systems.

- Melden Sie sich am System mit Ihrem persönlichen Nutzerkennzeichen an.

- Permanentes Zuweisen von Druckern des ITMZ-Druckservers

Klicken Sie auf Start und geben Sie im Suchfeld oder unter Ausführen ein: \\wps1.uni-rostock.de

Drücken die die ENTER-Taste.

Wählen Sie den gewünschten Drucker mit linken Maustaste aus, klicken Sie die rechte Maustaste und klicken Sie mit der linken Maustaste auf den Befehl „Verbinden“.

33. Konfigurieren des Windows-Zeitdienstes auf die NTP-Server des ITMZ

- Öffnen Sie eine Kommandozeile mit administrativen Rechten, indem Sie die rechte Maustaste auf den Shortcut "Eingabeaufforderung" unter "START -> Alle Programme -> Zubehör" drücken und anschließend den Befehl "Als Administrator ausführen" auswählen.

- Geben Sie nacheinander folgende Befehle jeweils gefolgt von der ENTER-Taste ein:

sc.exe start w32time

w32tm.exe /config /syncfromflags:manual /manualpeerlist:"10.10.10.30 10.10.10.31 10.10.10.32"

w32tm.exe /config /update

w32tm.exe /resync

34. Reparieren der defekten Datei "%windir%\security\database\secedit.sdb"

- Öffnen Sie eine Kommandozeile mit administrativen Rechten, indem Sie die rechte Maustaste auf den Shortcut "Eingabeaufforderung" unter "START -> Alle Programme -> Zubehör" drücken und anschließend den Befehl "Als Administrator ausführen" auswählen.

- Geben Sie folgenden Befehl gefolgt von der ENTER-Taste ein:

esentutl.exe /p %windir%\security\database\secedit.sdb

35. Installationsprobleme mit Windows Updates beheben

Microsoft Knowledge Base Artikel:

36. NTFS-Dateien oder Verzeichnisse mit Namen länger als 256 Zeichen löschen

z. B.

del "\\?\C:\Langer Pfad\Datei mit langem Namen.txt"

Ab Windows 10 1703 (Build 15063)

Starten Sie eine administrative Kommandozeile und führen Sie folgendes Kommando aus und starten Sie anschließend das System neu:

reg.exe add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\FileSystem /v LongPathsEnabled /t REG_DWORD /d 0x1

Workaround: Benutzung von robocopy.exe und Kommandozeilenbefehl rd

- Anlegen eines leeren Verzeichnisses, z.B. C:\Temp\DummyDir

- Aufruf von robocopy.exe mit folgenden Schaltern zum Leeren des Verzeichnisses mit zu langen Namen "Too_Long"

robocopy.exe c:\temp\dummydir C:\Too_Long /e /nocopy /purge

oder

robocopy.exe c:\temp\dummydir \\server\freigabe\Too_Long /e /nocopy /purge

- Löschen des Verzeichnisses mit zu langen Namen "Too_Long"

rd C:\Too_Long /s

oder

rd \\server\freibgabe\Too_Long /s

Referenz:

- MSDN-Eintrag zum Thema: "Naming Files, Paths, and Namespaces"

https://msdn.microsoft.com/en-us/library/windows/desktop/aa365247(v=vs.85).aspx - Robocopy-Syntax

https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/robocopy

37. Windows DFS-Client aktivieren/deaktivieren

Jeweils folgendes Kommando als Administrator ausführen und anschließend das System neu starten.

Windows DFS-Client aktivieren

- reg.exe add HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Mup /v DisableDFS /t reg_dword /d 0x0 /f

Windows DFS-Client deaktivieren

- reg.exe add HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Mup /v DisableDFS /t reg_dword /d 0x1 /f

Der Windows DFS-Client ist standardmäßig aktiviert.

Referenz:

38. Überflüssige Windows-Systemdateien aus dem Windows Component Store (WinSxS-Verzeichnis) entfernen.

Nutzen Sie folgende Möglichkeiten:

- DISM /online /Cleanup-Image /SpSuperseded (ab Windows 7 SP1 oder höher)

- Disk Cleanup Wizard (cleanmgr.exe)

Referenz:

39. Auswirkungen der Deaktivierung von UAC (Benutzerkontensteuerung)

Referenz:

40. Benutzung der GUI und Keyboard Shortcuts von Windows 8

- Start Screen aufrufen - Maus in die linke untere Bildschirmecke ziehen und linke Maustaste anklicken

- Alle Anwendungen anzeigen - Maus in die linke obere oder rechte untere Bildschirmecke ziehen und Suchen anklicken

- Charms Bar - Maus in die linke obere oder rechte untere Bildschirmecke ziehen

- Quick Links-Menü - Maus in die linke untere Bildschirmecke ziehen und rechte Maustaste anklicken

- Befehl Ausführen - Maus in die linke untere Bildschirmecke ziehen, rechte Maustaste anklicken und "Ausführen" auswählen

- File Explorer starten - Maus in die linke untere Bildschirmecke ziehen, rechte Maustaste anklicken und "File Explorer" auswählen

Referenz

41. Wichtige Windows 8 Tastaturkombinationen

| Aktion | Tastenkombination |

|---|---|

| Startbildschirm | Windows Logo-Taste oder STRG + ESC |

| Alle Anwendungen anzeigen | Windows Logo-Taste -> CTRL + TAB |

| Nach Anwendungen suchen | Windows Logo-Taste + Q oder Windows Logo-Taste -> CTRL + TAB |

| Abmelden | Windows Logo-Taste + D -> ALT + F4 -> Abmelden auswählen oder Windows Logo-Taste -> User Icon anklicken -> Abmelden anklicken |

| Neustart | Windows Logo-Taste + D -> ALT + F4 -> Neustart auswählen oder Windows Logo-Taste + I -> Energie-Symbol anklicken -> Neustart anklicken |

| Befehl Ausführen | Windows Logo-Taste + R |

| File Explorer öffnen | Windows Logo-Taste + E |

| Charms Bar | Windows Logo-Taste +C |

| Sperren des Bildschirms | Windows Logo-Taste + L |

| Quick Links-Menü | Windows Logo-Taste + X |

42. Wie erhalte ich unter Windows Vista/7/8 das Windows XP-Startmenü zurück?

Microsoft hat das Startmenü ab Windows 8 entfernt.

Die kostenlose Anwendung "Classic Shell" macht das Windows XP-Startmenü wieder verfügbar.

Download-Link:

http://classicshell.sourceforge.net/index.html

43. Wie erhalte ich den Start-Knopf unter Windows 8 zurück?

- Mit Betriebssystemmitteln:

Um

a) das Windows Startmenü aufzurufen

Legen Sie sich einen Shortcut im Verzeichnis "C:\ProgramData\Microsoft\Windows\Start Menu" mit dem Explorer für folgenden Befehl an, "%windir%\explorer.exe shell:::{2559a1f8-21d7-11d4-bdaf-00c04f60b9f0}"

oder

b) den Startbildschirm anzuzeigen

1. Laden Sie sich die Datei start.vbs herunter und speichern Sie diese in ein Verzeichnis Ihrer Wahl, z.B. C:\Windows

2. Legen Sie sich einen Shortcut mit dem Explorer im Verzeichnis "C:\ProgramData\Microsoft\Windows\Start Menu" für folgenden Befehl an, "C:\Windows\System32\wscript.exe C:\Windows\start.vbs"

Anschließend wählen Sie ein Icon für diesen Shortcut, z.B. Windows-Media-Center.ico, heften Sie den Shortcut per Explorer Shortcut-Kontextmenü an die Taskleiste (Rechte Maustaste auf den Shortcut klicken, den Behl "An Taskleiste anheften" auswählen) und ziehen Sie das Symbol auf der Taskleiste nach ganz links.

Dieser Shortcut ruft das Startmenü oder den Startbildschirm von Windows 8 auf.

- Mit Zusatzprogrammen:

Laden Sie sich das kostenlose Programm "Start8" herunter und installieren Sie es.

Download-Link:

http://www.stardock.com/products/start8/

44. Wie kann ich unter Windows 8 nach dem Anmelden das Startmenü anzeigen lassen und nicht den Startbildschirm?

- Laden Sie sich folgende Datei herunter und speichern Sie diese in ein Verzeichnis Ihrer Wahl, z.B. nach C:\TEMP.

SearchAllApps.xml

- Legen Sie eine Tasks an, welche beim Anmelden ausgeführt wird und zum Startmenü wechselt. Dazu führen Sie folgendes Kommando in einer administrativen Kommandozeile (z.B. cmd.exe) aus:

schtasks.exe /create /tn SearchAllApps /xml C:\TEMP\SearchAllApps.xml

45. Wie kann ich unter Windows 8 nach dem Anmelden den Desktop anzeigen lassen und nicht den Startbildschirm?

- Laden Sie sich folgende Datei herunter und speichern Sie diese in ein Verzeichnis Ihrer Wahl, z.B. nach C:\Windows.

Desktop.scf

- Verringern Sie die Verzögerung der Ausführung von Autostart-Programmen und legen Sie einen Autostart-Eintrag für die Datei Desktop.scf an. Dazu führen Sie folgende Kommandos in einer administrativen Kommandozeile (z.B. cmd.exe) aus (jeweils eine Zeile):

reg.exe add

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Serialize

/v StartupDelayInMSec /t reg_dword /d 0x0 /f

reg.exe add

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

/v Desktop /t reg_sz /d "C:\Windows\desktop.scf" /f

46. Wie erhalte ich unter Windows 8 Zugriff auf lokal gespeicherte Schattenkopien (Vorherige Versionen)?

Ab Windows 8 ist der Zugriff per GUI auf die Schattenkopien des lokalen Systems nicht mehr möglich.

Sie können jedoch mit dem kostenlosen Add-On "ShadowExplorer" auf die Inhalte der Systemwiederherstellungspunkte des Computerschutzes zugreifen.

Dazu laden Sie sich das Add-On "ShadowExplorer" unter folgender Adresse herunter und installieren es:

Voraussetzung für die Funktion des Add-Ons sind

- .Net Framework 3.5

- Aktivierung des Windows Computerschutzes, s.

http://windows.microsoft.com/de-DE/windows7/Turn-System-Restore-on-or-off

47. Wie erweitere ich unter Windows 8 das Quick links-Menü oder auch Win+X-Menü (Windows Logo-Taste + X)?

Laden Sie sich das kostenlose Tool "Win+X Menu Editor" herunter und führen Sie es aus.

Download unter

48. Wie erweitere ich das Tools-Menü der Server Manager Konsole von Windows Server 2012?

Dazu kopieren Sie als Administrator vorher angelegte Shortcuts in den Ordner "Administrative Tools" der Systemsteuerung, s. dazu Abschnitt "Customize tools that are displayed in the Tools menu" in

49. Warum ist die Schrift im Internet Explorer 9 unscharf?

Ab Internet Explorer wird die Schrift nicht mehr per Windows GDI sondern durch die DirectWrite-API dargestellt.

Dieses Verhalten lässt sich durch den Kompatibilitätsmodus ändern. Durch das Einschalten des Kompatibilitätsmodus wird wieder die Windows GDI für die Fontdarstellung benutzt.

Microsoft bietet außerdem ein Update für den Internet Explorer 9 an, welches das Problem abmildert, s.

http://support.microsoft.com/kb/2545698

Referenz:

50. Warum ist SYSPREP beim Clonen von Windows-Installationen so wichtig?

Da die Computer-SID bei per Cloning duplizierten Windows-Systemen identisch ist, führt dies zu Problemen mit diversen Anwendungen:

- Domain Controller

- Key Management Server

- Windows Update Services

Referenz:

51. Windows 8 kann nicht auf Freigaben eines Netapp-Systems zugreifen.

Dieses Problem beheben Sie, indem Sie folgendes Kommando in einer administrativen Kommandozeile (z.B. cmd.exe) ausführen und anschließend das System neu starten:

reg.exe add

HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters

/v RequireSecureNegotiate /t reg_dword /d 0x0 /f

Referenz

52. Überprüfung der CPU auf Windows 8.1-Kompatibilität

- Download von Sysinternals Coreinfo von

http://technet.microsoft.com/en-us/sysinternals/cc835722.aspx

- Ausführen folgender Kommandos an der Kommandozeile (z.B. cmd.exe):

coreinfo.exe | find.exe /i "cmpx"

coreinfo.exe | find.exe /i "prefetchw"

coreinfo.exe | find.exe /i "lahf"

Erklärung der Ausgabe

* = Support vorhanden

- = Support nicht vorhanden

53. Perfect Forward Secrecy (PFS) als bevorzugtes Verfahren für verschlüsselte SSL/TLS-Verbindungen konfigurieren.

Forward Secrecy wird bevorzugt benutzt, wenn Sie die Priorität der benutzen Verschlüsselungsverfahren verändern.

Dies gilt sowohl für die Client- als auch Server-Varianten von Windows ab Windows Vista/Server 2008 und wirkt auf Anwendungen und Serverdienste gleichermaßen.

Führen Sie folgendes Kommando in einer administrativen Kommandozeile (z.B. cmd.exe) aus und starten Sie anschließend das System neu:

reg.exe add HKLM\SOFTWARE\Policies\Microsoft\Cryptography\Configuration\SSL\00010002 /v Functions /t REG_SZ /d "TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA,TLS_RSA_WITH_RC4_128_MD5,SSL_CK_RC4_128_WITH_MD5,SSL_CK_DES_192_EDE3_CBC_WITH_MD5,TLS_RSA_WITH_NULL_SHA256,TLS_RSA_WITH_NULL_SHA" /f

Mit folgendem Kommando und einem anschließenden Neustart stellen Sie den Windows-Standard wieder her:

reg.exe delete HKLM\SOFTWARE\Policies\Microsoft\Cryptography\Configuration\SSL\00010002 /v Functions /f

54. Ist es empfohlen die Windows-Auslagerungsdatei zu deaktivieren?

Nein, da die Auslagerungsdatei den maximal adressierbaren Speicher von Windows vergrößert und für die Speicherung von Analyseinformationen im Falle eines Betriebssystemabsturzes (Crash dump) benutzt wird.

Die Empfehlung lautet daher, Windows die Größe des Pagefiles automatisch verwalten zu lassen. Dies ist die Standardeinstellung.

Es kann jedoch sinnvoll sein, das Pagefile gezielt nur auf ausgewählten Laufwerken zu platzieren und/oder die Größe des Pagefiles von dynamisch angepasst auf eine feste Minimal- und Maximalgröße in Abhängigkeit der Hauptspeicherbenutzung zu konfigurieren, um die Fragmentierung des Pagefiles zu minimieren.

Referenz:

55. Ist es empfohlen die Windows-Auslagerungsdatei auf SSDs zu speichern?

Nach Aussage der Microsoft Windows 7-Entwickler ist dies empfohlen:

Aus

http://blogs.msdn.com/b/e7/archive/2009/05/05/support-and-q-a-for-solid-state-drives-and.aspx

"Should the pagefile be placed on SSDs?

Yes. Most pagefile operations are small random reads or larger sequential writes, both of which are types of operations that SSDs handle well.

In looking at telemetry data from thousands of traces and focusing on pagefile reads and writes, we find that

- Pagefile.sys reads outnumber pagefile.sys writes by about 40 to 1,

- Pagefile.sys read sizes are typically quite small, with 67% less than or equal to 4 KB, and 88% less than 16 KB.

- Pagefile.sys writes are relatively large, with 62% greater than or equal to 128 KB and 45% being exactly 1 MB in size.

In fact, given typical pagefile reference patterns and the favorable performance characteristics SSDs have on those patterns, there are few files better than the pagefile to place on an SSD."

Referenzen

- http://blogs.msdn.com/b/e7/archive/2009/05/05/support-and-q-a-for-solid-state-drives-and.aspx

- http://www.heise.de/ct/hotline/Auslagerungsdatei-auf-SSD-1419141.html

56. Wie stelle ich unter Windows 8 das Quick links-Menü oder auch Win+X-Menü (Windows Logo-Taste + X) wieder her?

Führen Sie folgendes Kommando nach der Anmeldung als der betroffene Nutzer in einer Kommandozeile (z.B. cmd.exe) aus:

xcopy.exe %SystemDrive%\Users\Default\AppData\Local\Microsoft\Windows\WinX %USERPROFILE%\AppData\Local\Microsoft\Windows\WinX /e /y

57. Wie starte ich ab Windows 8 in den abgesicherten Modus?

Es gibt mehrere Möglichkeiten:

Per Tastenkombination vor dem Neustart

Aus

https://support.microsoft.com/en-us/help/17076/windows-8-startup-settings-safe-mode

„If you're not signed in to Windows, tap or click the power icon from the sign-in screen, hold Shift, and then tap or click Restart”

oder

Per vorübergehender Veränderung des Windows Boot Manager-Menüs

Führen Sie folgenden Befehl an einer administrativen Kommandozeile (z.B. cmd.exe) aus:

bcdedit /set {current} onetimeadvancedoptions on

oder

Per zusätzlichem Eintrag im Windows Boot Manager-Menü

Führen Sie folgenden Befehl an einer administrativen Kommandozeile (z.B. cmd.exe) aus:

bcdedit.exe /copy {current} /d "Windows Safe Mode"

bcdedit.exe /set {IDENTIFIER} safeboot minimal

bcdedit.exe /set {bootmgr} timeout 10

ACHTUNG! IDENTIFIER muss durch den Identifier des Boot-Menüeintrages "Windows Safe Boot" ersetzt werden.

Sie können den Identifier eines Boot-Menüeintrages durch einfaches Ausführen des Kommandos bcdedit.exe auslesen.

Sie können die verfügbaren Schalter der Safeboot-Option durch Ausführen des Kommandos bcdedit.exe /? types osloader auslesen.

oder

Per permanenter Veränderung des Windows Boot Manager-Menüs

Führen Sie folgenden Befehl an einer administrativen Kommandozeile (z.B. cmd.exe) aus:

bcdedit.exe /set bootmenupolicy legacy

Aus

https://msdn.microsoft.com/en-us/library/windows/hardware/ff542202(v=vs.85).aspx

“bootmenupolicy [ Legacy | Standard ]

Defines the type of boot menu the system will use. For Windows 8.1, Windows 8 and Windows RT the default is Standard. For Windows Server 2012 R2, Windows Server 2012, the default is Legacy. When Legacy is selected, the Advanced options menu (F8) is available. When Standard is selected, the boot menu will appear only under certain conditions: for example, if there is a startup failure, if you are booting up from a repair disk or installation media, if you have configured multiple boot entries, or if you manually configured the computer to use Advanced startup. When Standard is selected, the F8 key is ignored during boot. Windows 8 PCs start up quickly so there isn't enough time to press F8.“

58. Internet Explorer-Downloads von großen Dateien werden unterbrochen.

Dieses Problem beheben Sie durch die Erhöhung der Keep-Alive-Timeouts des Internet Explorers, indem Sie folgende Kommandos in einer Kommandozeile (z.B. cmd.exe) ausführen und anschließend den Internet Explorer neu starten:

reg.exe add "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v "KeepAliveTimeout" /t REG_DWORD /d 300000 /f

reg.exe add "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v "ServerInfoTimeout" /t REG_DWORD /d 300000 /f

reg.exe ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v "ReceiveTimeout" /t REG_DWORD /d 300000 /f

reg.exe ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v "SendTimeout" /t REG_DWORD /d 300000 /f

reg.exe ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings" /v "ConnectRetries" /t REG_DWORD /d 10 /f

Referenz

59. Das Anlegen einer Windows-Auslagerungsdatei pagefile.sys auf Partitionen größer als 2 TB schlägt fehlt.

Dies ist ein Bug in der Windows-Benutzeroberfläche. Als Workaround muss die Größe der Auslagerungsdatei in einer administrativen Kommandozeile festgelegt werden,

wmic.exe pagefileset where name="Laufwerksbuchstabe:\\pagefile.sys" set InitialSize=MB,MaximumSize=MB

z.B. Anlegen einer Pagefile.sys der festen Größe 20 GB auf Laufwerk X

wmic.exe pagefileset create name="X:\pagefile.sys"

wmic.exe pagefileset where name="X:\\pagefile.sys" set InitialSize=20000,MaximumSize=20000

Referenz:

60. Einschränken der Reichweite des Netzwerkverkehrs mit Firewall-Regeln

Mit folgenden administrativen Kommandos können Sie die Reichweite des Netzwerkverkehrs mit Firewall-Regeln z.B. auf das Subnetz 139.30.0.0 beschränken.

Für den gesamten eingehenden und ausgehenden Verkehr:

Bevor Windows 10

- netsh.exe advfirewall firewall set rule name="all" new remoteip=139.30.0.0/16

Ab Windows 10 mit der PowerShell

- Get-NetFirewallrule | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 139.30.0.0/16

Für den gesamten eingehenden Verkehr:

Bevor Windows 10

- netsh.exe advfirewall firewall set rule name="all" dir=in new remoteip=139.30.0.0/16

Ab Windows 10 mit der PowerShell

- Get-NetFirewallrule -Direction Inbound | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 139.30.0.0/16

Für den gesamten ausgehenden Verkehr:

Bevor Windows 10

- netsh.exe advfirewall firewall set rule name="all" dir=out new remoteip=139.30.0.0/16

Ab Windows 10 mit der PowerShell

- Get-NetFirewallrule -Direction Outbound | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 139.30.0.0/16

Referenz:

- https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/dd734783(v=ws.10)

- https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc754753(v=ws.10)

- https://support.microsoft.com/en-us/topic/44af15a8-72a1-e699-7290-569726b39d4a

- https://gallery.technet.microsoft.com/Netsh-Technical-Reference-c46523dc

- https://docs.microsoft.com/en-us/powershell/module/netsecurity/get-netfirewallrule?view=win10-ps

- https://docs.microsoft.com/en-us/powershell/module/netsecurity/get-netfirewalladdressfilter?view=win10-ps

- https://docs.microsoft.com/en-us/powershell/module/netsecurity/set-netfirewalladdressfilter?view=win10-ps

61. Wie starte ich den Windows-Gruppenrichtlinien-Editor?

Klicken Sie auf START, geben Sie gpedit.msc im Feld "Suche starten" ein und drücken Sie dann die EINGABETASTE.

Referenz:

62. Wie kann ich die Datenschutzeinstellungen von Windows 10 per Skript konfigurieren?

Starten Sie eine administrative Kommandozeile und führen Sie folgende Kommandos aus:

Setzen der Einstellungen (Abschalten von Funktionalitäten)

REM Disable Windows SmartScreen

reg.exe add HKLM\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\AppHost /v EnableWebContentEvaluation /t reg_dword /d 0x0 /f

reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost /v EnableWebContentEvaluationGP /t reg_dword /d 0x0 /f

REM Disable Telemetry

reg.exe add HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection /v AllowTelemetry /t reg_dword /d 0x0 /f

REM Disable Cortana

reg.exe add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search" /v AllowCortana /t reg_dword /d 0x0 /f

REM Disable Edge Page Prediction

reg.exe add "HKCU\SOFTWARE\Classes\Local Settings\Software\Microsoft\Windows\CurrentVersion\AppContainer\Storage\microsoft.microsoftedge_8wekyb3d8bbwe\MicrosoftEdge\FlipAhead" /v FPEnabled /t reg_dword /d 0x0 /f

reg.exe add HKLM\Software\Policies\Microsoft\MicrosoftEdge\FlipAhead /v Enabled /t reg_dword /d 0x0 /f

REM Disable Edge Smartscreen

reg.exe add HKLM\SOFTWARE\Policies\Microsoft\MicrosoftEdge\PhishingFilter /v EnabledV9 /t reg_dword /d 0x0 /f

REM Disable Language List Access

reg.exe add "HKCU\Control Panel\International\User Profile" /v HttpAcceptLanguageOptOut /t reg_dword /d 0x0 /f

REM Disable AdvertisingID

reg.exe add HKLM\Software\Policies\Microsoft\Windows\AdvertisingInfo /v DisabledByGroupPolicy /t reg_dword /d 0x1 /f

REM Disable Location Services

reg.exe add HKLM\SOFTWARE\Policies\Microsoft\Windows\LocationAndSensors /v DisableLocation /t reg_dword /d 0x1 /f

Zurücksetzen der Einstellungen

REM Reset Windows SmartScreen

reg.exe delete HKLM\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\AppHost /v EnableWebContentEvaluation /f

reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost /v EnableWebContentEvaluationGP /t reg_dword /d 0x1 /f

REM Reset Telemetry

reg.exe delete HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection /v AllowTelemetry /f

REM Reset Cortana

reg.exe delete "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search" /v AllowCortana /f

REM Reset Edge Page Prediction

reg.exe add "HKCU\SOFTWARE\Classes\Local Settings\Software\Microsoft\Windows\CurrentVersion\AppContainer\Storage\microsoft.microsoftedge_8wekyb3d8bbwe\MicrosoftEdge\FlipAhead" /v FPEnabled /t reg_dword /d 0x1 /f

reg.exe delete HKLM\Software\Policies\Microsoft\MicrosoftEdge\FlipAhead /v Enabled /f

REM Reset Edge Smartscreen

reg.exe delete HKLM\SOFTWARE\Policies\Microsoft\MicrosoftEdge\PhishingFilter /v EnabledV9 /f

REM Reset Language List Access

reg.exe add "HKCU\Control Panel\International\User Profile" /v HttpAcceptLanguageOptOut /t reg_dword /d 0x1 /f

REM Reset AdvertisingID

reg.exe delete HKLM\Software\Policies\Microsoft\Windows\AdvertisingInfo /v DisabledByGroupPolicy /f

REM Reset Location Services

reg.exe delete HKLM\SOFTWARE\Policies\Microsoft\Windows\LocationAndSensors /v DisableLocation /f

63. Wie deaktiviere ich die Get Windows 10-App am rechten Bildschirmrand in der Taskbar?

Starten Sie eine administrative Kommandozeile und führen Sie folgende Kommandos aus:

Setzen der Einstellungen

reg.exe add HKLM\SOFTWARE\Policies\Microsoft\Windows\Gwx /v DisableGwx /t reg_dword /d 0x1 /f

reg.exe add HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate /v DisableOSUpgrade /t reg_dword /d 0x1 /f

Löschen der Einstellungen

reg.exe delete HKLM\SOFTWARE\Policies\Microsoft\Windows\Gwx /v DisableGwx /f

reg.exe delete HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate /v DisableOSUpgrade /f

Referenz:

- http://blogs.technet.com/b/askcorejp/archive/2015/06/04/windows-update-windows-10.aspx

- http://blogs.technet.com/b/askcorejp/archive/2015/07/23/windows-update-windows-10-1.aspx

- https://support.microsoft.com/en-us/kb/3080351

64. Wie kann ich die Anmeldeanbieter (Credential Provider) von Windows reduzieren?

- Klicken Sie auf START, geben Sie gpedit.msc im Feld "Suche starten" ein, und drücken Sie dann die EINGABETASTE.

- Wechseln Sie zu folgender Einstellung:

Computer Configuration -> Administrative Templates -> System -> Logon -> Exclude credential providers

- Tragen Sie Komma getrennt die CLSIDs der auszuschließenden Credential Provider ein.

PS: Die Liste der CLSIDs der verfügbaren Credential Provider des lokalen Systems erhalten Sie über folgenden Kommandozeilenbefehl:

reg.exe query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers" /s

65. Wie exportiere und importiere ich persönliche Zertifikate unter Windows?

Export eines persönlichen Zertifikates

- Öffnen Sie die Internetoptionen aus der Systemsteuerung, indem Sie auf START klicken, die Systemsteuerung aufrufen und dann das Symbol für Internetoptionen doppelklicken oder die Tastenkombination Windows-Taste + R drücken, control.exe inetcpl.cpl eingeben und anschließend die EINGABETASTE drücken.

- Klicken Sie auf die Registrierkarte Inhalte und dann auf den Knopf Zertifikate.

- Markieren Sie unter "Eigene Zertifikate" Ihr Zertifikat zum Exportieren.

- Klicken Sie auf "Exportieren...".

- Klicken Sie auf "Weiter".

- Wählen Sie "Ja, privaten Schlüssel exportieren" und klicken auf "Weiter".

- Klicken Sie auf "Weiter".

- Wählen Sie ein Passwort. Klicken Sie auf "Weiter".

- Wählen Sie einen Dateinamen und einen Speicherort für das exportierte Zertifikat und klicken Sie anschließend auf "Weiter".

- Klicken Sie abschließend auf "Fertig stellen".

Import eines persönlichen Zertifikates

- Öffnen Sie die Internetoptionen aus der Systemsteuerung, indem Sie auf START klicken, die Systemsteuerung aufrufen und dann das Symbol für Internetoptionen doppelklicken oder die Tastenkombination Windows-Taste + R drücken, control.exe inetcpl.cpl eingeben und anschließend die EINGABETASTE drücken.

- Klicken Sie auf die Registrierkarte "Inhalte" und dann auf den Knopf "Zertifikate".

- Klicken Sie auf "Importieren... ".

- Klicken Sie auf "Weiter".

- Klicken Sie auf "Durchsuchen".

- Klicken Sie rechts unten über dem Knopf "Öffnen" auf "X.509-Zertifikat (*cer,*.crt)" und klicken Sie anschließend auf "Alle Dateien (*.*)"

- Suchen Sie die das zu importierende Zertifikat und wählen Sie es per Doppelklick aus.

- Klicken Sie auf "Weiter".

- Geben Sie das Passwort für das zu importierende Zertifikat an.

Falls Sie Ihr persönliches Zertifikat zu einem späteren Zeitpunkt vollständig exportieren wollen, dann wählen Sie die Option "Schlüssel als exportierbar markieren" aus.

- Klicken Sie auf "Weiter".

- Wählen Sie den Zertifikatsspeicher "Eigene Zertifikate" aus.

- Klicken Sie auf "Weiter".

- Klicken Sie auf abschließend "Fertig stellen".

Referenz:

66. Wie schränke ich In-Memory-Angriffe (Fileless Malware) mittels PowerShell ein?

In-Memory-Angriffe mittels PowerShell ermöglichen es Kriminellen, PowerShell-Skripte auszuführen ohne diese Skripte speichern zu müssen (Fileless Malware). Dazu wird die Fähigkeit der PowerShell missbraucht, Programmcode direkt als PowerShell-Parameter zu übergeben und auszuführen.

PowerShell schränkt In-Memory-Angriffe durch die Benutzung eines eingeschränkten Befehlsumfanges (Constrained Language Mode) ab Version 5 ein, wenn Software Restrictions/Applocker/Code Integrity aktiviert wurde oder die Systemumgebungsvariable __PSLockDownPolicy auf den Wert 4 gesetzt wurde.

Die Version der PowerShell wird über den Befehl Get-Host oder bei der Ausgabe der Variable $PSVersionTable innerhalb einer gestarteten PowerShell.exe über den Befehl $PSVersionTable.PSVersion.ToString() angezeigt, z.B. für PowerShell 5.0:

5.0.10586.117

Der Language Mode wird bei der Ausgabe der Variable $ExecutionContext.SessionState.LanguageMode innerhalb einer gestarteten PowerShell.exe über den Befehl $ExecutionContext.SessionState.LanguageMode angezeigt, z.B.:

$ExecutionContext.SessionState.LanguageMode

ConstrainedLanguage

Führen Sie folgende Punkte aus, um Ihr System vor Fileless-Malware zu schützen:

1. Installieren Sie PowerShell Version 5. (Ab Windows 10/Server 2016 NICHT mehr notwendig.)

2. Deaktivieren Sie PowerShell 2.

(Unterbinden der Umgehung des Constrained Language Mode durch die Kommandozeile "powershell.exe -v 2".)

1. Installieren Sie PowerShell Version 5. (Ab Windows 10/Server 2016 NICHT mehr notwendig.)

Download Links:

- PowerShell 5.0 für Windows 7 SP1/8/8.1 und Windows Server 2008 R2/2012/2012 r2

https://www.microsoft.com/en-us/download/details.aspx?id=50395

- Win7-KB3134760-x86.msu - Windows 7 (x86)

- Win7AndW2K8R2-KB3134760-x64.msu - Windows 7/Windows Server 2008 R2 (x64)

- W2K12-KB3134759-x64.msu - Windows Server 2012

- Win8.1-KB3134758-x86.msu - Windows 8.1 (x86)

- Win8.1AndW2K12R2-KB3134758-x64.msu - Windows 8.1/Windows Server 2012 R2 (x64)

ACHTUNG! Benötigte Installationsvoraussetzungen für PowerShell 5.0

- .Net Framework 4.5 oder besser

https://www.microsoft.com/en-us/download/details.aspx?id=42642

Zusätzlich benötigte Installationsvoraussetzungen für Windows 7 SP1 und Windows Server 2008 R2

- Windows Management Framework 4.0

https://www.microsoft.com/en-us/download/details.aspx?id=40855

2. Deaktivieren Sie PowerShell 2.

Öffnen Sie eine PowerShell mit administrativen Rechten und führen Sie folgendes Kommando aus:

Disable-WindowsOptionalFeature -Online -FeatureName MicrosoftWindowsPowerShellV2

Überprüfen Sie ob PowerShell 2 deaktiviert wurde mit dem Kommando:

Get-WindowsOptionalFeature -Online -FeatureName MicrosoftWindowsPowerShellV2

FeatureName : MicrosoftWindowsPowerShellV2

DisplayName : Windows PowerShell 2.0 Engine

Description : Adds or Removes Windows PowerShell 2.0 Engine

RestartRequired : Possible

State : Disabled

Referenzen:

- PowerShell ♥ the Blue Team

https://blogs.msdn.microsoft.com/powershell/2015/06/09/powershell-the-blue-team/ - Detecting Offensive PowerShell Attack Tools

https://adsecurity.org/?p=2604 - about_Language_Modes

https://docs.microsoft.com/en-us/powershell/module/microsoft.powershell.core/about/about_language_modes - Windows PowerShell 2.0 Deprecation

- PSLockDownPolicy and PowerShell Constrained Language Mode

- Software Whitelisting - der bessere Virenschutz

http://www.itmz.uni-rostock.de/software/windows/sicherheit/software-whitelisting-der-bessere-virenschutz/

67. Rollup Update für Windows 7 SP1 und Windows Server 2008 R2 verfügbar.

Microsoft stellt für Windows 7 SP1 und Windows Server 2008 R2 SP1 eine Update-Sammlung bereit, die alle Updates nach dem Zeitpunkt der Veröffentlichung von Service Pack 1 bis April 2016 enthält.

Voraussetzung für die Installation ist Service Pack 1 und das Servicing Stack Update von April 2015:

Das Rollup Update können Sie unter folgendem Link herunterladen

Referenzen:

68. Unterbinden von Malware-Angriffen über die OLE-Schnittstelle von Microsoft Office

Um Microsoft Office-Anwendungen wie Word besser vor Malware zu schützen, kann man die Ausführung von Programmen über die OLE-Schnittstelle von Microsoft Office unterbinden.

Dazu gehen Sie folgt vor:

1. Starten Sie eine cmd.exe als der jeweilige Office-Nutzer.

2. Führen Sie folgende Kommandos in Abhängigkeit Ihrer Office-Version in der geöffneten cmd.exe aus:

Office 2010

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\14.0\Access\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\14.0\Excel\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\14.0\Outlook\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\14.0\PowerPoint\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\14.0\Word\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

Office 2013

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\15.0\Access\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\15.0\Excel\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\15.0\Outlook\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\15.0\PowerPoint\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\15.0\Word\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

Office 2016

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Access\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Excel\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Outlook\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\PowerPoint\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

reg.exe add "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Word\Security" /v "PackagerPrompt" /t REG_DWORD /d 0x2 /f

PS: In Active Directory-Umgebungen können Sie die o.g. Registy-Einträge einfach per Gruppenrichtlinien an Nutzer verteilen.

Referenzen

69. Wie kann ich Windows Updates per Kommdozeile unter Windows 10 nutzen?

Sie können den Kommandozeilenbefehl usoclient.exe mit folgenden Parametern nutzen:

- Suche nach Windows Updates

usoclient.exe startscan

oder

usoclient.exe startinteractivescan

- Installieren von Windows Updates

usoclient.exe startinstall

70. Liste von Kommandozeilen für den Zugriff auf diverse Windows-Funktionalitäten

Unter folgendem Link finden Sie eine Liste von Kommandozeilen, mit denen Sie diverse Windows-Funktionalitäten direkt aufrufen können:

71. Erweiterte Systemeinstellungen ("GodMode") von Windows benutzen

- Legen Sie ein neues Verzeichnis an und benennen Sie es

GodMode.{ED7BA470-8E54-465E-825C-99712043E01C}

- Doppelklicken Sie auf das neu angelegte Verzeichnis im File Explorer.

72. Wie kann ich zu einem Windows-Server mehrere Verbindungen mit unterschiedlichen Benutzerkennzeichen öffnen?

Jedes verwendete Nutzerkennzeichen muss auf die jeweilige Ressource (Dateifreigabe oder Druckerfreigabe) über einen anderen Zielservernamen zugreifen, z.B.

Verbindung 1 zu Freigabe Upload auf Server server1.domain.de mit Nutzerkennzeichen ab123

UNC: \\server1.uni-rostock.de\upload

Verbindung 2 zu Freigabe Upload auf Server server1.domain.de mit Nutzerkennzeichen cd456

UNC: \\server1\upload

Referenz:

73. Windows 10-Einstellungen direkt aufrufen

- Klicken Sie mit der rechten Maustaste auf den START-Knopf und wählen Sie aus dem Kontextmenü den Befehl "Ausführen".

- Geben Sie z.B. folgenden Befehl ein "ms-settings:windowsupdate" und klicken Sie auf den OK-Knopf, um die Windows 10-Update-Einstellungen direkt aufzurufen.

Weitere Möglichkeiten verschiedene Windows 10-Einstellungen direkt aufzurufen, finden Sie unter:

74. Windows Remote Manager (WinRM)-Listener zurücksetzen

Führen Sie folgende Kommandos in einer administrativen Kommandozeile aus:

- Auslisten der konfigurierten Listener von WinRM

winrm enumerate winrm/config/listener

- Löschen des konfigurierten Listeners für Port 5985

winrm delete winrm/config/Listener?Address=Address+Transport=HTTP

Address ersetzen Sie mit dem Inhalt der der Ausgabe der Zeile "Adress = .." für den Port 5985 des Befehls aus 1., z.B.

winrm enumerate winrm/config/listener

Listener

Address = *

Transport = HTTP

Port = 5985

Hostname

Enabled = true

URLPrefix = wsman

CertificateThumbprint

ListeningOn = 127.0.0.1, 198.2.2.1 , ::1

winrm delete winrm/config/Listener?Address=*+Transport=HTTP

- Zurücksetzen der WinRM-Listener-Konfiguration

winrm quickconfig

Quelle

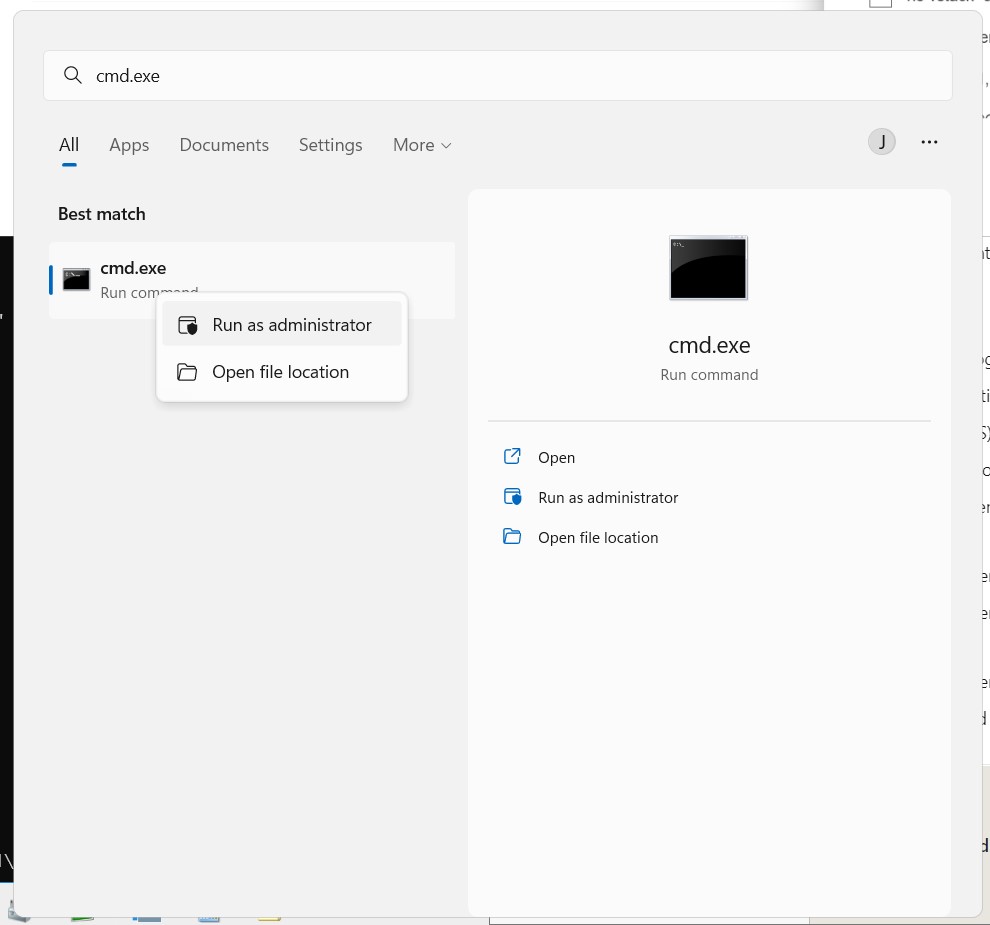

75. Erzwingen von NTLMv2

- Öffnen Sie eine Kommandozeile mit administrativen Rechten, indem Sie mit der linken Maustaste auf START klicken und anschließend nach der Zeichenkette cmd.exe suchen.

- Klicken Sie dann mit der rechten Maustase auf das Symbol für die gefundene cmd.exe und dann im Kontextmenü auf den Befehl "Als Administrator ausführen".

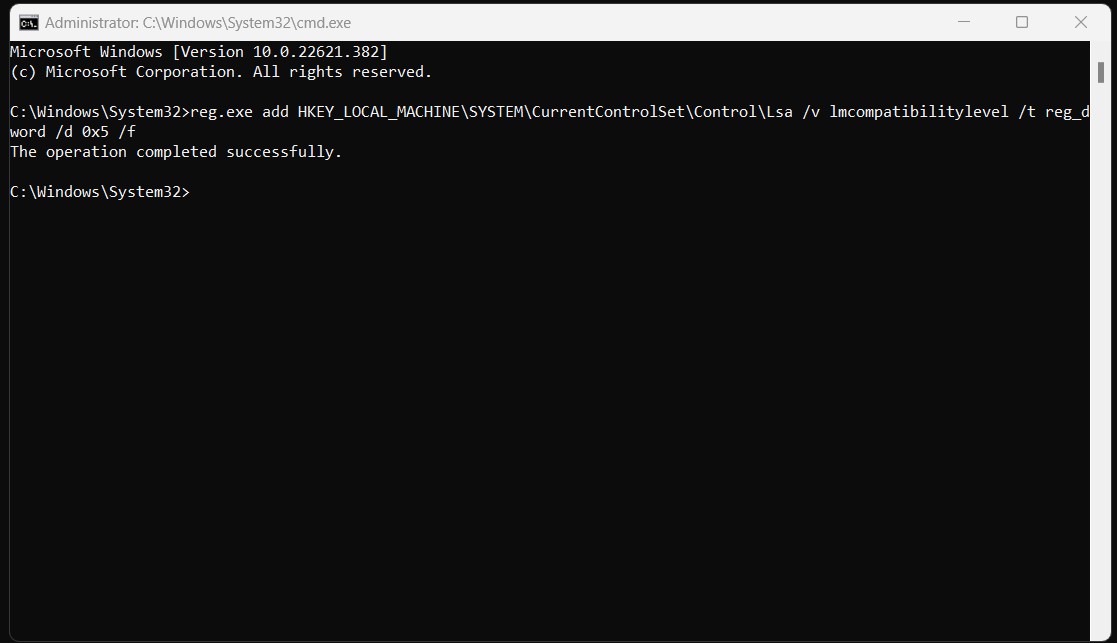

Geben Sie folgenden Befehl gefolgt von der ENTER-Taste ein:

reg.exe add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa /v lmcompatibilitylevel /t reg_dword /d 0x5 /f