Windows Server Update Services des ITMZ

Das ITMZ betreibt einen WSUS-Server (WSUS = Windows Server Update Services), um sicherheitsrelevante Windows Updates an Windows-PCs innerhalb des Universitätsnetzes zu verteilen.

Empfehlung des ITMZ zur Installation von Windows-Updates

- Nutzen Sie Software Whitelisting, um Updates nach den Bedürfnissen Ihrer Umgebung installieren zu können unabhängig von der jeweiligen Bedrohungslage, s. dazu

Software Whitelisting - der bessere Virenschutz

Auf allen zentral verwalteten Systemen des ITMZ ist Software Whitelisting seit Jahren aktiv und hat sich als wirksamer Schutz vor Malware und Angriffen bewährt.

Der Verlust der Freiheit jedes beliebige Programm starten zu können, führt zu einem Gewinn an Lebenszeit für sinnvolle Tätigkeiten.

- Installieren Sie ALLE Sicherheitsupdates innerhalb von einer Woche.

Das ITMZ installiert Windows Updates automatisiert grundsätzlich mit einer Verspätung von einer Woche, um Störungen durch bisher unerkannte Fehler in den verteilten Updates zu minimieren.

Bitte beachten Sie vor der Installation der monatlichen Windows Updates die Hinweise im Abschnitt "Known issues in this update" in den Informationen zum jeweiligen Update für das entsprechende Betriebssystem.

Sie finden diese Informationen in der Changelog (Update-History) des jeweiligen unterstützten Betriebssystems. Links zu den Changelogs finden Sie unter

https://www.itmz.uni-rostock.de/anwendungen/software/windows/allgemeines/linksammlung/

- Installieren Sie NUR notwendige Updates, um Seiteneffekte durch eventuell neu eingeführte Fehler zu vermeiden.

Das ITMZ installiert auf zentral verwalteten Systemen alle kritischen Updates und alle Sicherheitsupdates plus ausgewählte für das ITMZ relevante Funktionalitätsupdates.

Unterstützte Betriebssysteme

Das ITMZ betreibt einen Windows Update Server für alle unterstützten Windows-Betriebssysteme, dies sind zur Zeit :

- Windows 10/11

- Windows Server 2016/2019/2022/2025

Ausgelieferte Updates

Es werden standardmäßig kritische und sicherheitsrelevante Updates für folgende Betriebssysteme und Anwendungen in aktuell unterstützten Versionen verteilt:

- Windows

- Windows Server

- Office

- SQL Server

- Visual Studio

Beziehen von nicht sicherheitsrelevanten Updates

Der WSUS-Server des ITMZ verteilt folgende Update-Klassen über client-side Targeting:

| Update Classifications | Description |

|---|---|

| Critical Updates | Broadly released fixes for specific problems addressing critical, non-security related bugs. |

| Definition Updates | Updates to virus or other definition files. |

| Feature packs | New feature releases, usually rolled into products at the next release. |

| Security updates | Broadly released fixes for specific products, addressing security issues. |

| Service packs | Cumulative sets of all hotfixes, security updates, critical updates, and updates created since the release of the product. Service packs might also contain a limited number of customer-requested design changes or features. |

| Tools | Utilities or features that aid in accomplishing a task or set of tasks. |

| Update rollups | A cumulative set of hotfixes, security updates, critical updates, and other updates that are packaged together for easy deployment. A rollup generally targets a specific area, such as security, or a specific component, such as Internet Information Services (IIS). |

| Updates | Broadly released fixes for specific problems addressing non-critical, non-security related bugs. |

Durch die Konfiguration von client-side Targeting per Gruppenrichtline können Sie ihre Windows-Systeme mit allen per WSUS verfügbaren Update-Klassen versorgen.

Informationen zur Konfiguration von client-side Targeting finden Sie unter

https://docs.microsoft.com/en-us/windows-server/administration/windows-server-update-services/deploy/4-configure-group-policy-settings-for-automatic-updates#enable-client-side-targeting

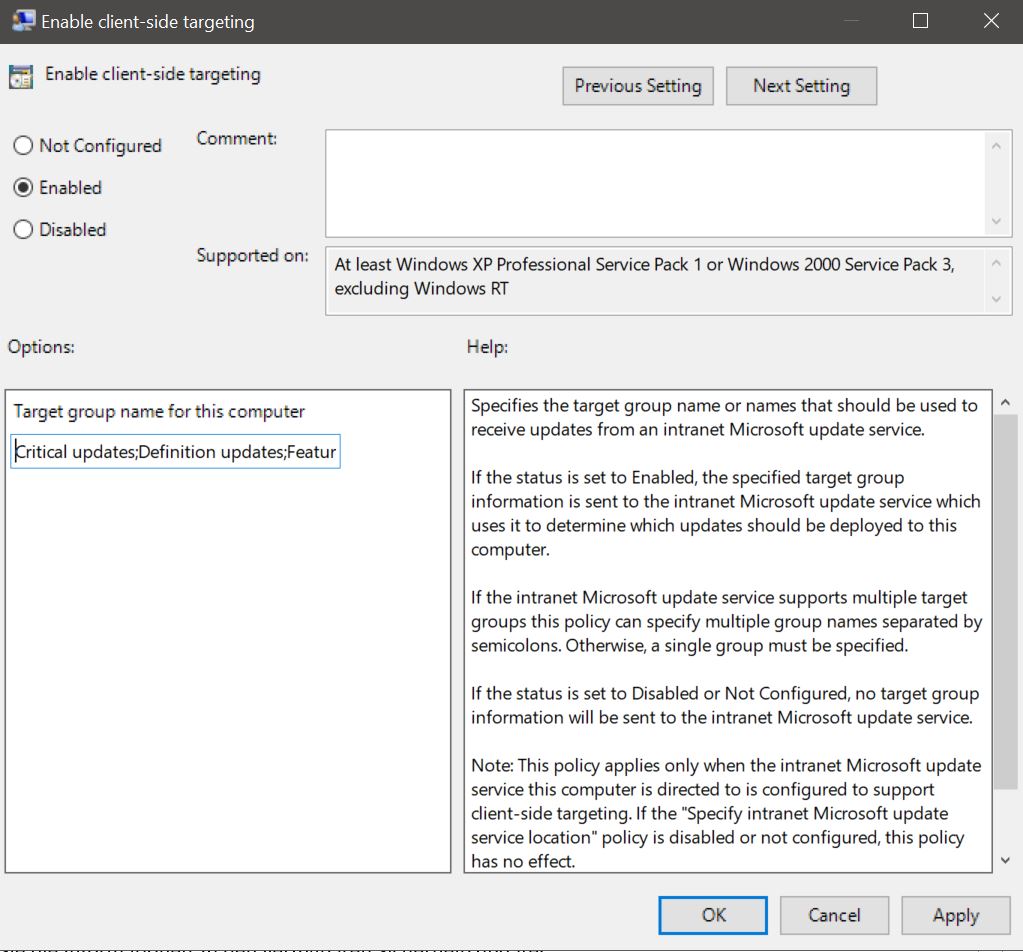

Beispielkonfigurationen

Um alle per WSUS verfügbaren Update-Klassen zu beziehen, müssen Sie folgenden Wert für das client-side Targeting konfigurieren:

Per Registry-Eintrag:

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" /v TargetGroupEnabled /t REG_DWORD /d 0x1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" /v TargetGroup /t REG_SZ /d " Critical updates;Definition updates;Feature packs;Security updates;Service packs;Tools;Update rollups;Updates" /f

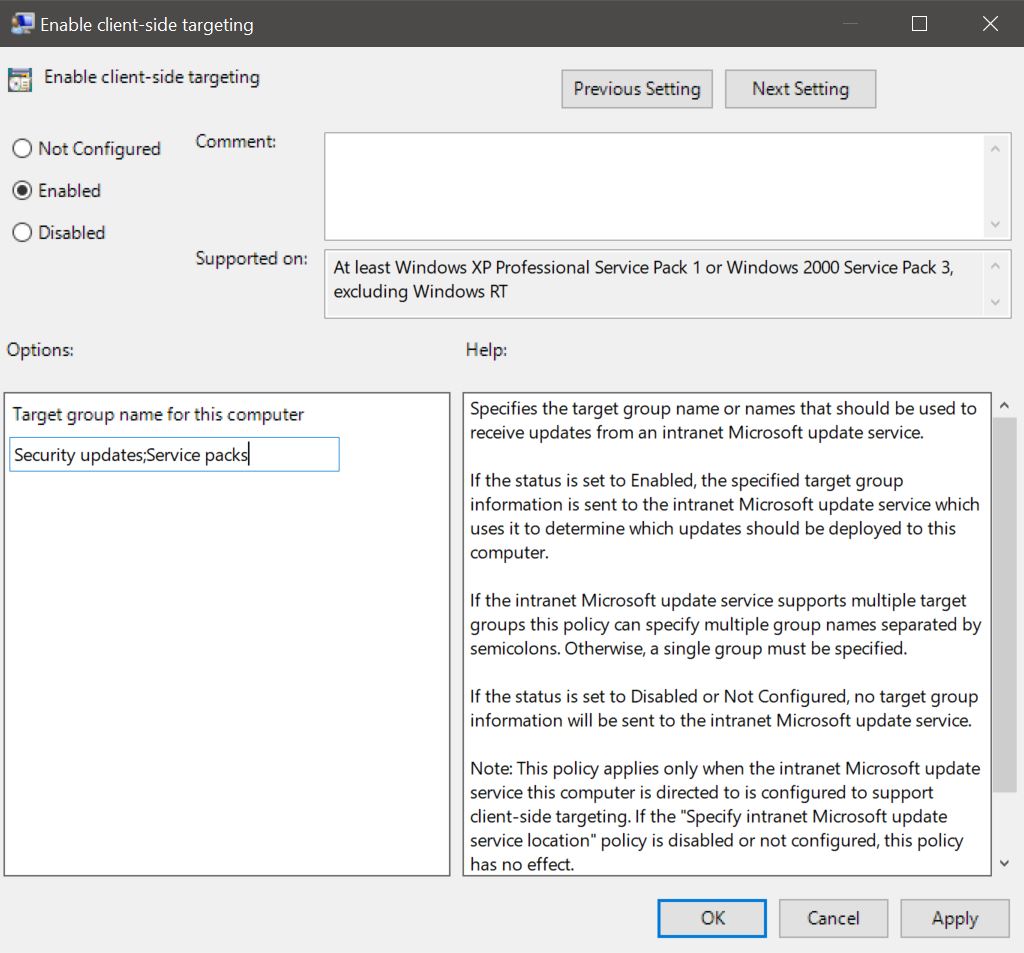

Um nur Sicherheitsupdates und Service Packs zu beziehen, müssen Sie folgenden Wert für das client-side Targeting konfigurieren:

Per Registry-Eintrag:

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" /v TargetGroupEnabled /t REG_DWORD /d 0x1 /f

reg.exe add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" /v TargetGroup /t REG_SZ /d "Security updates" /f

Informationen zu den verfügbaren WSUS-Update-Klassen finden Sie unter

https://docs.microsoft.com/en-us/windows-server/administration/windows-server-update-services/manage/viewing-and-managing-updates

Eingesetzte Software

Eingesetzt wird die kostenlose Software "Windows Server Update Services" von Microsoft. Mithilfe dieses Dienstes ist es Windows Clients möglich, die automatischen Updates von einem lokalen Server herunterzuladen anstatt direkt von Microsoft.

TCPIP-Adressdaten des Windows Update Servers

Der Windows Update Service ist innerhalb des Universitätsnetzes 139.30.0.0/16 unter folgenden Daten verfügbar:

- DNS-Name: wu.uni-rostock.de

Nutzung des Windows Update Servers des ITMZ

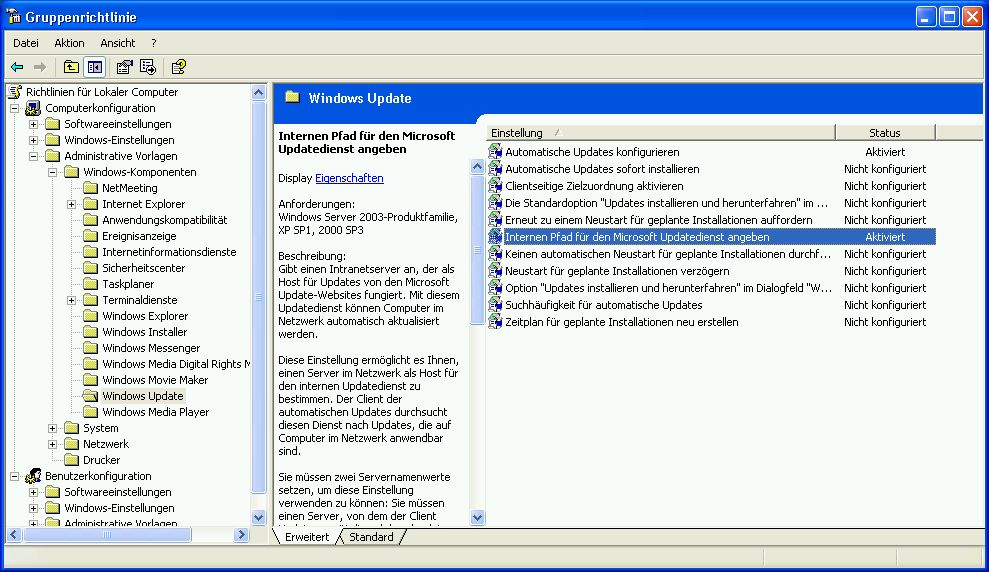

Damit Ihr PC den Windows Update Server des ITMZ nutzen kann, müssen Sie den Windows Update Server des ITMZ dem Betriebssystem bekanntmachen. Dazu müssen Sie das Betriebssystem konfigurieren. Die Konfiguration müssen Sie mit administrativen Rechten ausführen, indem Sie sich entweder erneut als Administrator anmelden oder den Befehl "Ausführen als" benutzen. Nachfolgend finden Sie Hinweise, wie Sie die Konfiguration Ihres Systems vornehmen können.

Setzen der Einstellungen zur Nutzung des Windows Update Servers des ITMZ

Dadurch wird der Windows Update Client so konfiguriert, dass Windows verfügbare Updates herunterlädt und Ihnen über ein gelbes Symbol der der Task-Leiste zur Installation anbietet. Die Einstellungen "Geplanter Installationstag" und "Geplante Installationszeit" werden nur bei der Einstellung "4 - Autom. Downloaden und laut Zeitplan installieren" benutzt.

5. Doppelklicken Sie den Eintrag "Internen Pfad für den Microsoft Update Dienst angeben".

6. Setzen Sie folgende Werte:

7. Starten Sie den Windows Update Client neu, s. Neustart des Windows Update Clients.

Zurücksetzen der Einstellungen auf die Standardwerte

2. Navigieren Sie zum Pfad "Richtlinien für Lokaler Computer" -> "Computerkonfiguration" -> "Administrative Vorlagen" -> "Windows-Komponenten" ->"Windows Update".

3. Doppelklicken Sie den Eintrag "Automatische Updates konfigurieren".

4. Setzen Sie den Wert auf "Nicht konfiguriert".

5. Doppelklicken Sie den Eintrag "Internen Pfad für den Microsoft Update Dienst angeben".

6. Setzen Sie den Wert auf "Nicht konfiguriert".

7. Starten Sie den Windows Update Client neu, s. Neustart des Windows Update Clients.

Neustart des Windows Update Clients

- Öffnen Sie die Eingabeaufforderung, indem Sie entweder auf Start klicken und anschließend unter "Start -> Programme -> Zubehör" den Shortcut "Eingabeaufforderung" anklicken

oder

den Befehl Ausführen Anklicken, im Ausführen-Fenster den Befehl cmd.exe eingeben und auf OK klicken. - Führen Sie in der Eingabeaufforderung folgende Befehle nacheinander aus:

- sc stop wuauserv

- sc start wuauserv